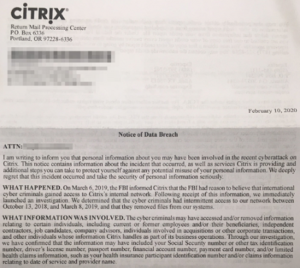

Citrix Systems avait annoncé en mars 2019 que des intrus avaient pénétré ses réseaux internes et volé plus de 6 To de données financières et personnelles sensibles de ses employés. Dans une lettre, datée du 10 février 2020, envoyée par l’entreprise aux personnes victimes, dont le site krebsonsecurity a obtenu copie, le géant des logiciels de réseau affirme que des pirates informatiques malveillants ont eu accès à ses réseaux pendant cinq mois entre 2018 et 2019. Les pirates se sont emparés des données personnelles et financières sur des employés d’entreprises, des contractants, des stagiaires, des candidats à l’emploi et des personnes qui leur sont proches.

Dans la lettre de Citrix, l’entreprise a révélé que les cybercriminels ont accédé aux données par les réseaux piratés entre octobre 2018 et mars 2019. Pendant cette période, les pirates avaient supprimé des systèmes des fichiers contenant des informations sensibles. Les fichiers contiennent des informations sur les employés actuels et anciens et des données relatives aux bénéficiaires, selon la lettre de Citrix. Dans une mise à jour de sa déclaration de mars 2019, Citrix avait indiqué qu’il semblait que les pirates informatiques aient pu accéder et télécharger des documents commerciaux.

Citrix est une multinationale américaine qui fournit des produits et services de collaboration, de virtualisation et de mise en réseau qui fournit des logiciels utilisés par des centaines de milliers de clients dans le monde entier, dont la plupart des entreprises du classement Fortune 100, ainsi qu’à l’armée américaine et à divers organismes gouvernementaux américains. Elle est aussi mieux connue pour la vente de logiciels de réseaux privés virtuels (VPN) qui permettent aux utilisateurs d’accéder à distance à des réseaux et à des ordinateurs par le biais d’une connexion chiffrée.

Citrix n’a pas pu empêcher les pirates informatiques d’accéder à son réseau d’entreprise. En mars 2019, le Federal Bureau of Investigation (FBI) a alerté Citrix qu’il avait des raisons de croire que des cybercriminels avaient accédé au réseau interne de l’entreprise. Le FBI a déclaré à Citrix que les pirates informatiques étaient probablement entrés en utilisant une technique appelée “password spraying”, une attaque relativement grossière, mais remarquablement efficace qui tente d’accéder à un grand nombre de comptes d’employés en utilisant seulement une poignée de mots de passe courants.

À l’époque la société avait confirmé les soupçons du FBI dans un billet de blog, jetant le trouble au-delà des périmètres du réseau interne de Citrix, car les produits et services Citrix sont utilisés par plus de 400 000 organisations à travers le monde, selon CNBC. Une première enquête à l’époque semblait montrer que les attaquants avaient pu obtenir des documents commerciaux. Dans son dernier communiqué, la société a indiqué qu’elle s’efforçait toujours d’identifier précisément les données qui ont été accédés ou volés.

Selon le journaliste américain spécialiste en cybersécurité Brian Krebs, on ne sait pas non plus exactement combien de personnes ont reçu cette lettre, mais la communication suggère que Citrix contacte un large éventail de personnes qui travaillent ou ont travaillé pour l’entreprise à un moment donné. La société contacte également des personnes qui ont postulé pour un emploi ou un stage dans l’entreprise et les personnes qui ont pu bénéficier de prestations de santé ou autres de l’entreprise du fait qu’un membre de leur famille y était employé. La lettre de Citrix indique aussi qu’il n’y avait aucune preuve que les pirates étaient toujours présents dans les systèmes de la société.

Des numéros de sécurité sociale et d’autres données sensibles emportées par les pirates informatiques

Dans sa lettre de février, Citrix a révélé des détails supplémentaires sur l’incident. La société a déclaré que les informations prises par les intrus pouvaient inclure des numéros de sécurité sociale ou d’autres numéros d’identification fiscale, des numéros de permis de conduire, des numéros de passeport, des numéros de comptes financiers et des numéros de cartes de paiement. Des informations limitées sur les demandes de remboursement de frais de santé, telles que le numéro d’identification du participant à l’assurance maladie et/ou des informations sur les demandes de remboursement relatives à la date du service et au nom du fournisseur, ont également été emportées.

En mars 2019, après la divulgation de la nouvelle du piratage, Resecurity, une société de sécurité, avait affirmé qu’elle avait des preuves de la responsabilité des pirates informatiques iraniens – les pirates IRIDIUM qui seraient liés à l’Iran. Selon Resecurity, ces pirates étaient présents sur le réseau de Citrix depuis des années et qu’ils avaient déchargé des téraoctets de données. La société de sécurité avait également présenté des preuves qu’elle avait informé Citrix de la brèche dès le 28 décembre 2018, une affirmation que Citrix a d’abord rejetée, mais qu’elle a ensuite reconnue.

Par ailleurs, un récent rapport de la société de sécurité ClearSky a révélé que des pirates informatiques iraniens ont récemment été impliqués dans des piratages de serveurs VPN dans le monde entier dans le but d’installer des portes dérobées dans de grands réseaux d’entreprise. La société de sécurité a détaillé comment les unités de piratage soutenues par le gouvernement iranien ont exploité les failles de sécurité des produits VPN populaires de Citrix et d’un certain nombre d’autres sociétés de logiciels.

Selon ClearSky, les attaquants se sont concentrés sur les outils VPN parce qu’ils permettent de s’implanter durablement dans les organisations ciblées et qu’ils ouvrent fréquemment la porte à d’autres entreprises par des attaques de la chaîne d’approvisionnement. L’entreprise affirme que ces tactiques ont permis aux pirates informatiques iraniens d’obtenir un accès permanent aux réseaux d’entreprises dans un large éventail de secteurs, notamment l’informatique, la sécurité, les télécommunications, le pétrole et le gaz, l’aviation et le gouvernement.

Selon Krebs, la vulnérabilité CVE-2019-19781 figurait parmi les failles de VPN à la disposition des attaquants. Citrix a initialement signalé cette vulnérabilité, présente dans les serveurs VPN de Citrix et surnommée “Shitrix” par certains membres de la communauté, à ses clients à la mi-décembre 2019. Mais la société n’a commencé à publier des correctifs pour combler les lacunes qu’à la fin janvier 2020, soit environ deux semaines après que les attaquants ont commencé à utiliser un code d’exploitation publié pour pénétrer dans des organisations vulnérables.

D’après le rapport de krebsonsecurity, la lettre de Citrix a été motivée par les lois de pratiquement tous les États américains qui exigent que les entreprises notifient aux consommateurs concernés tout incident mettant en péril leurs données personnelles et financières. Bien que la notification ne précise pas si les attaquants ont volé des données propriétaires sur les logiciels et les opérations internes de l’entreprise, les intrus ont certainement eu amplement l’occasion d’accéder à au moins une partie de ces informations également.

Plusieurs autres accusations de violation de systèmes impliquent les pirates iraniens. Microsoft a déclaré en octobre dernier que des hackers appartenant au groupe Phosphorous, qui seraient soutenus par le gouvernement iranien, ont ciblé la campagne d’un candidat à la présidentielle américaine 2020, dont le nom n’a pas été révélé, en tentant d’accéder aux comptes de messagerie de son personnel de campagne sur les services cloud Microsoft. Plutôt que de s’appuyer sur des logiciels malveillants ou d’exploiter des vulnérabilités logicielles, les attaquants ont plutôt collecté des informations pouvant être utilisées pour activer la réinitialisation de mot de passe et d’autres services de récupération de compte fournis par Microsoft.

Le piratage de Citrix qui a duré cinq mois montre encore une fois que les responsables des systèmes informatiques devraient constamment vérifier leurs systèmes, puis agir en conséquence, a recommandé Krebsonsecurity.

Source : developpez