Ticketmaster, British Airways, Feedify… Des pirates spécialisés sur le vol de données de cartes bancaires montrent que les systèmes e-commerce ne sont pas assez sécurisés.

La semaine dernière, British Airways a révélé être la victime d’un redoutable piratage, impliquant le vol de 380.000 données de cartes bancaires (numéros, date de validité et code de sécurité à trois chiffres). Le communiqué de la compagnie ne donne que peu de détails techniques sur cette affaire. Mais après avoir analysé des données web, le chercheur en sécurité Yonathan Klijnsman de RiskIQ est arrivé à la conclusion que cette opération est l’œuvre du groupe de pirates Magecart. Celui-ci sévit sur la Toile depuis plusieurs années et a notamment été à l’origine du piratage de Ticketmaster UK en juin dernier.

Dans les deux cas, un grand nombre de données de cartes bancaires ont été dérobées. Toutefois, la technique de piratage est sensiblement différente. Dans l’affaire Ticketmaster, les pirates avaient réussi à hacker les serveurs d’un sous-traitant qui fournissait au spécialiste de la billetterie en ligne un service de support implémenté sous la forme d’un Javascript. En insérant leur malware dans ce code, les pirates ont réussi à mettre la main sur les données de cartes bancaires que les clients renseignaient sur le site de Ticketmaster.

Une attaque ciblée

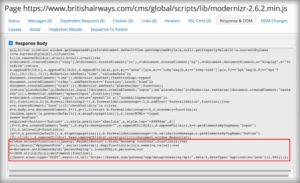

Dans le cas de British Airways, les pirates ont, semble-t-il, hacké directement les serveurs de British Airways et réussi à injecter leur code malveillant dans la librairie Javascript Modernizr, comme a pu le vérifier Yonathan Klijnsman.

Ce code malveillant permettait aux pirates de détecter le remplissage d’un formulaire de paiement sur le site web de British Airways. Au moment où le client validait ce formulaire, une copie des données de cartes bancaires était alors envoyée automatiquement vers un serveur tiers hébergé sur le domaine baways.com, controlé par les pirates. Contrairement au hack de Ticketmaster, cette attaque était donc beaucoup plus ciblée, avec un code créé sur mesure pour le formulaire de la compagnie aérienne.

Et nous n’en sommes qu’au début. Car visiblement, les pirates de Magecart ne se donnent aucun répit. Hier, le chercheur en sécurité Placebo a découvert leur présence dans les scripts de Feedify, un service de support en ligne utilisé par plus de 4000 sites web. Pour les internautes, le risque est donc maximal.

Cette série d’attaques pose un grand problème car il risque de détruire la confiance que les internautes peuvent avoir vis-à-vis des achats en ligne. La nature de ces attaques prouve que les boutiques en ligne ne sont pas assez sécurisées et que la multiplication des sous-traitants augmente le risque de vol de manière exponentielle. Afin de pouvoir gonfler rapidement leur richesse fonctionnelle, certains sites web n’hésitent pas à intégrer des dizaines de codes tiers. Surveiller l’intégrité de tous ces codes différents et détecter les modifications malveillantes devient alors une véritable gageure.

La e-carte bleue permet de parer ces attaques

En tant que consommateur, comment peut-on se protéger ? Le premier réflexe à avoir est d’activer le service 3D Secure, si votre banque le propose. Il ajoute un second facteur d’authentification sous la forme d’un code à usage unique envoyé par SMS. Dans ce cas, les données de carte bancaire ne sont plus suffisantes pour réaliser des paiements frauduleux. Le problème, c’est que le système 3D Secure n’est pas implémenté par tous les vendeurs en ligne. Le risque du paiement frauduleux n’est donc pas complètement écarté.

Une autre solution est de souscrire à un service de carte bancaire virtuelle ou « e-carte bleue ». Dans ce cas, la banque fournit au client un logiciel qui génère pour chaque achat en ligne un numéro de carte, une date d’expiration et un code CVV. Ces données sont à usage unique et ne peuvent donc pas être réutilisées pour un autre achat. Même si elles sont volées, ce n’est pas grave. En revanche, cette procédure augmente quand même la complexité de l’achat en ligne.