Les chercheurs en sécurité mettent en garde contre des failles jusque-là non divulguées dans des serveurs Microsoft Exchange entièrement corrigés exploités par des acteurs malveillants dans des attaques réelles pour obtenir l’exécution de code à distance sur les systèmes affectés.

C’est selon la société vietnamienne de cybersécurité GTSC, qui a découvert les lacunes dans le cadre de ses efforts de surveillance de la sécurité et de réponse aux incidents en août 2022.

Les deux vulnérabilités, qui n’ont pas encore officiellement reçu d’identifiants CVE, sont en cours suivi par l’Initiative Zero Day comme ZDI-CAN-18333 (score CVSS : 8,8) et ZDI-CAN-18802 (Note CVSS : 6,3).

GTSC a déclaré que l’exploitation réussie des failles pourrait être abusée pour prendre pied dans les systèmes de la victime, permettant aux adversaires de larguer des shells Web et d’effectuer des mouvements latéraux sur le réseau compromis.

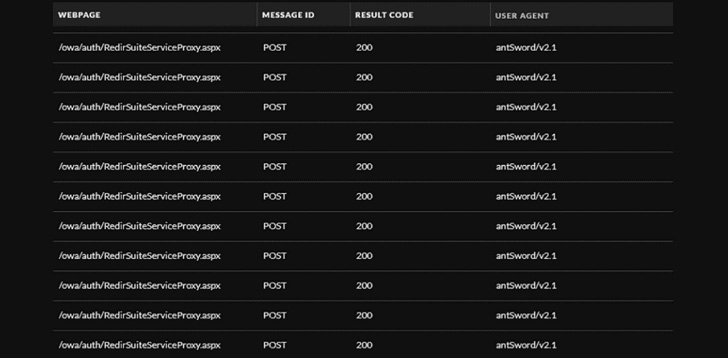

« Nous avons détecté des webshells, pour la plupart obscurcis, déposés sur les serveurs Exchange », a déclaré la société. c’est noté. « En utilisant l’agent utilisateur, nous avons détecté que l’attaquant utilise Antsword, un outil d’administration de site Web multiplateforme open source actif basé en Chine qui prend en charge la gestion du shell Web. »

Les demandes d’exploitation dans les journaux IIS apparaîtraient dans le même format que les vulnérabilités de ProxyShell Exchange Server, GTSC notant que les serveurs ciblés avaient déjà été corrigés contre les failles révélées en mars 2021.

La société de cybersécurité a émis l’hypothèse que les attaques provenaient probablement d’un groupe de piratage chinois en raison de l’encodage du shell Web en chinois simplifié (Page de codes Windows 936).

Le shell Web China Chopper est également déployé dans les attaques, une porte dérobée légère qui peut accorder un accès à distance persistant et permettre aux attaquants de se reconnecter à tout moment pour une exploitation ultérieure.

Il est à noter que le Coquille Web China Chopper a également été déployé par Hafnium, un groupe présumé parrainé par l’État et opérant depuis la Chine, lorsque les vulnérabilités de ProxyShell ont été largement exploitées l’année dernière.

D’autres activités de post-exploitation observées par GTSC impliquent l’injection de DLL malveillantes dans la mémoire, la suppression et l’exécution de charges utiles supplémentaires sur les serveurs infectés à l’aide de la ligne de commande WMI (WMIC) utilitaire.

La société a déclaré qu’au moins plus d’une organisation avait été victime d’une campagne d’attaques exploitant les failles du jour zéro. Des détails supplémentaires sur les bogues ont été retenus à la lumière de l’exploitation active.

Nous avons contacté Microsoft pour plus de commentaires, et nous mettrons à jour l’histoire si nous entendons de retour.

Dans l’intervalle, comme solutions de contournement temporaires, il est recommandé d’ajouter une règle pour bloquer les requêtes avec des indicateurs de compromis à l’aide de la Module de règle de réécriture d’URL pour les serveurs IIS –

- Dans Autodiscover at FrontEnd, sélectionnez l’onglet URL Rewrite, puis sélectionnez Request Blocking

- Ajoutez la chaîne « .*autodiscover.json.*@.*Powershell.* » au chemin de l’URL, et

- Saisie de condition : choisissez REQUEST_URI

« Je peux confirmer qu’un nombre important de serveurs Exchange ont fait l’objet d’une porte dérobée, y compris un pot de miel », a déclaré le chercheur en sécurité Kevin Beaumont dans une série de tweets, ajoutant que « cela ressemble à nouveau à une variante du proxy vers l’interface d’administration ».

« Si vous n’exécutez pas Microsoft Exchange sur site et que vous n’avez pas Outlook Web App face à Internet, vous n’êtes pas affecté », a déclaré Beaumont.

source : teknomers