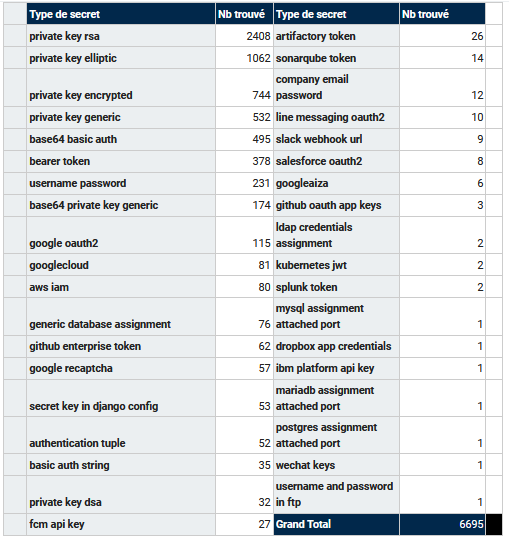

GitGuardian a découvert 6 695 clés de Samsung

La diffusion de code source interne dans le domaine public par des adversaires se produit avec une régularité alarmante ces dernières années. Quelques mois seulement se sont écoulés depuis que le code source de Twitch a fuité. Il contenait non seulement les revenus des principaux streamers, mais aussi, comme l’a montré GitGuardian, plus de 6 000 clés et secrets que les attaquants auraient pu utiliser dans d’autres attaques.

GitGuardian a analysé le code source de Samsung à la recherche d’informations sensibles telles que des secrets (clés d’API, certificats) et en a découvert 6 695.

Ce résultat a été obtenu au cours d’une analyse qui a utilisé plus de 350 détecteurs individuels, chacun recherchant les caractéristiques spécifiques d’un type de secret, ce qui donne des résultats d’une grande précision.

Dans cette recherche, les chercheurs de GitGuardian ont exclu les résultats des détecteurs génériques de haute entropie et des détecteurs génériques de mots de passe, car ils peuvent généralement inclure des faux positifs et donc donner des résultats majorés. En gardant cela à l’esprit, le nombre réel de secrets pourrait donc être beaucoup plus élevé.

Comme nous pouvons le voir dans l’aperçu des résultats, les huit premiers résultats représentent 90 % des découvertes et, bien que ce soient des informations très sensibles, elles peuvent être plus difficiles à utiliser pour un attaquant car elles font probablement référence à des systèmes internes. Il reste donc un peu plus de 600 secrets d’authentification qui donnent accès à un large éventail de services et de systèmes différents qu’un attaquant pourrait utiliser pour pénétrer latéralement dans d’autres systèmes.

« Sur les plus de 6 600 clés trouvées dans le code source de Samsung, environ 90 % sont destinées aux services et à l’infrastructure internes de Samsung, tandis que les 10 % restants, d’une importance critique, pourraient donner accès aux services ou outils externes de Samsung tels que AWS, GitHub, artifactory et Google » explique Mackenzie Jackson, Developer Advocate de GitGuardian.

Un rapport récent de GitGuardian a montré que dans une organisation comptant en moyenne 400 développeurs, plus de 1 000 secrets sont trouvés dans les dépôts de code source internes (Source State of Secrets Sprawl 2022). Si de tels secrets sont divulgués, cela pourrait affecter la capacité de Samsung à mettre à jour les téléphones en toute sécurité, permettre aux adversaires d’accéder à des informations sensibles sur les clients ou leur permettre d’accéder à l’infrastructure interne de Samsung avec la possibilité de lancer d’autres attaques.

Mackenzie Jackson ajoute : « Ces attaques rendent public un problème pour lequel de nombreux acteurs du secteur de la sécurité ont tiré la sonnette d’alarme : le code source interne contient une quantité croissante de données sensibles et reste pourtant un actif très peu fiable. Le code source est largement accessible aux développeurs de toute l’entreprise, sauvegardé sur différents serveurs, stocké sur les machines locales des développeurs et même partagé par le biais de la documentation interne ou des services de messagerie. Cela en fait une cible très attrayante pour les adversaires et c’est pourquoi nous constatons une persistance de la fréquence de ces attaques ».

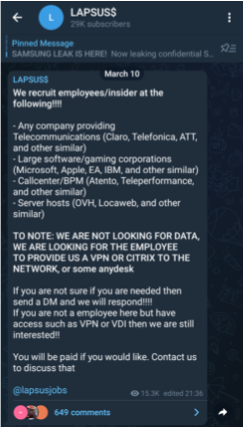

Sur le canal Telegram de Lapsus$, nous pouvons avoir un aperçu de la manière dont le groupe de pirates accède à ces dépôts en envoyant ce qui est essentiellement un appel n aux employés des grandes organisations pour qu’ils leurs divulguent leurs accès.

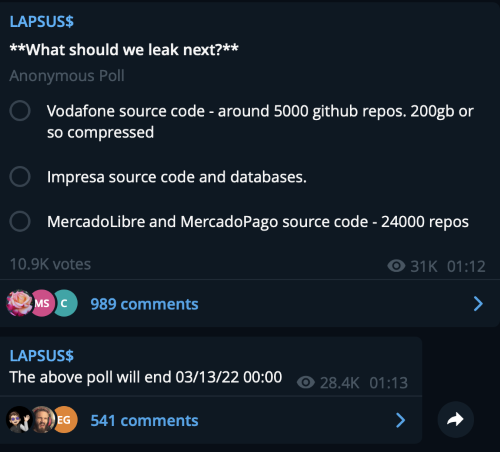

Malheureusement, nous n’avons pas fini de voir des attaques de ce type, le groupe partage maintenant des sondages, toujours par le biais de leur canal Telegram, demandant à leur audience quel code source ils devraient divulguer ensuite, indiquant que de nombreuses autres fuites de code source interne sont susceptibles de se produire à l’avenir.

À propos de GitGuardian

L’évolution des méthodes de développement logiciel crée la nécessité de prendre en compte de nouvelles vulnérabilités et de nouveaux flux de travail de remédiation. Ces besoins ont émergé si brusquement qu’ils ont donné naissance à un marché des outils DevSecOps jeune et très fragmenté. Les solutions sont spécialisées en fonction du type de vulnérabilités à traiter : SAST, DAST, IAST, RASP, SCA, détection des secrets, sécurité des conteneurs et sécurité des infrastructures as code. De plus, les outils proposés ne sont pas bien intégrés dans le flux de travail des développeurs.

GitGuardian, fondé en 2017 par Jérémy Thomas et Eric Fourrier, prix Start-up FIC 2021 et membre du FT120 s’est imposé comme un spécialiste de la détection de secrets et focalise ses efforts R&D sur des solutions répondant au modèle de responsabilité partagée autour de l’AppSec en commençant par bien prendre en compte l’expérience des développeurs.

source : developpez