La plupart des internautes se sont certainement rendu compte un jour que dans beaucoup de forums d’entraides, et particulièrement les forums traitant de questions liées à la suite bureautique Microsoft Office, les fichiers contenant des macros ne sont souvent pas considérés comme les bienvenus. En effet, certains membres des forums refusent de télécharger et d’ouvrir lesdits fichiers sur leur ordinateur par mesure de précaution, car ils craignent de se faire infecter par soit un virus, soit un cheval de Troie… Aujourd’hui, la véracité de cette affirmation semble de plus en plus se vérifier avec la publication d’un billet de blog des chercheurs en sécurité de Cofense Intelligence qui soutiennent que de nos jours, une grande partie des logiciels malveillants (45 %) est distribuée via des macros Microsoft Office.

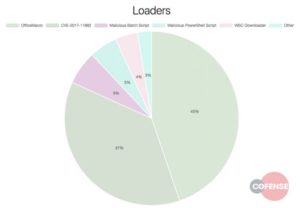

Pour en arriver à une telle conclusion, les spécialistes en matière de sécurité affirment avoir procédé à l’analyse des différents mécanismes de diffusion utilisés par les logiciels malveillants durant le mois d’août 2018. Au terme de leur étude, les chercheurs de Cofense Intelligence ont constaté que 45 % des logiciels malveillants étaient distribués via des macros Microsoft Office. Pour eux, les macros Microsoft Office sont actuellement la première étape de la chaîne d’infection et par conséquent deviennent le principal moyen de diffuser des programmes malveillants.

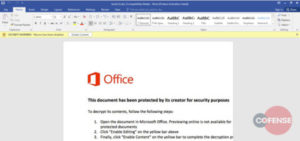

En effet, les chercheurs en sécurité de Cofense Intelligence considèrent les macros Office comme l’un des outils préférés des attaquants pour diffuser des logiciels malveillants, cela parce que sur la majeure partie des ordinateurs exécutant Microsoft Office, la fonctionnalité permettant d’exécuter les macros Office est activée par défaut. Par ailleurs, dans les organisations dont les stratégies de sécurité sont plus strictes, ladite fonctionnalité peut-être activée en un clic de souris. « La façon presque imperceptible de Microsoft Office d’informer les utilisateurs d’une menace possible et la méthode triviale de contournement de tels avis est la principale raison pour laquelle les attaquants utilisent des macros dans leurs chaînes d’infection », soutiennent les chercheurs dans leur billet de blog.

Poursuivant leur argumentaire, les spécialistes en sécurité nous rapportent qu’avec seulement des scripts Visual Basic spécialement conçus, les macros Office peuvent être facilement converties en outils malveillants qui permettront aux acteurs malveillants de télécharger ou d’exécuter des charges utiles depuis des serveurs distants sur la machine cible. Selon eux, les macros Office sont capables de distribuer des charges utiles très dangereuses qui sont même susceptibles de paralyser tout un réseau d’entreprise.

Le risque de se faire infecter peut être atténué notamment en désactivant la fonctionnalité autorisant l’exécution des macros. Toutefois, Cofense Intelligence rappelle que les macros ont un usage légitime et précieux sur lequel de nombreuses entreprises s’appuient. Ainsi, pour se prémunir des attaques, une politique globale de blocage des documents à la passerelle est naturellement la plus efficace, selon les chercheurs qui ajoutent qu’il est cependant peu probable que cette approche soit tolérable par la plupart des entreprises. « Une approche plus efficace consiste à combiner des stratégies personnalisées telles que le blocage ou la la création d’une liste grise de documents provenant d’expéditeurs inconnus ou indésirables – ainsi que des solutions de sécurité et une formation robuste des utilisateurs. », peut-on lire sur le billet de blog de Cofense Intelligence.