Le phénomène d’altération de la mémoire par un accès répété est plus complexe que l’on pensait. Plus les cellules de mémoire sont petites, plus l’effet se propage.

De nouvelles vulnérabilités matérielles de la mémoire vive se font jour. Les chercheurs en sécurité de Google ont découvert une nouvelle variante de l’attaque « Rowhammer » qui consiste à « marteler » des cellules de mémoire par des accès répétés, jusqu’à induire des altérations dans les cellules voisines par un effet de fuite de charge électrique.

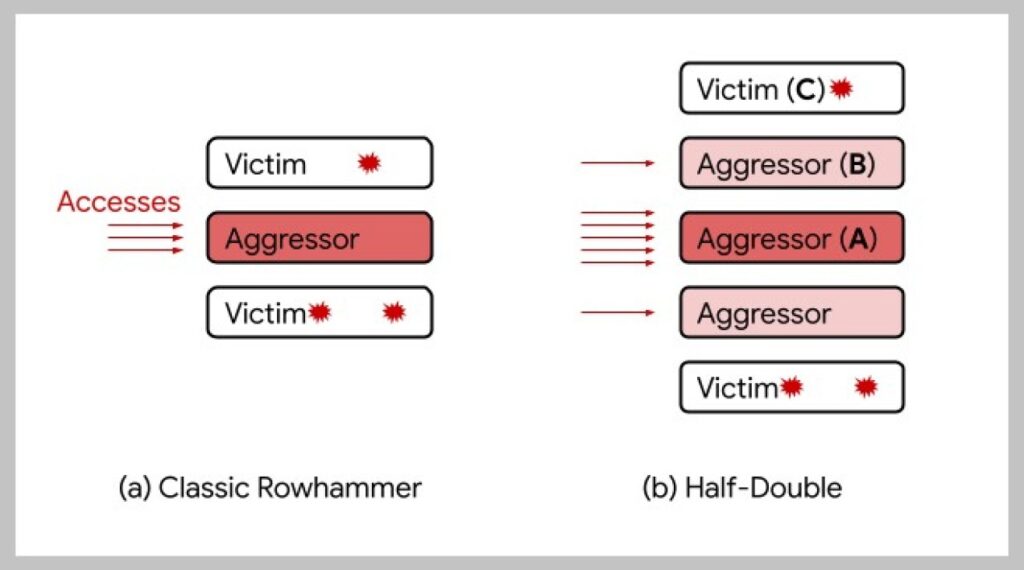

Ce phénomène a été démontré de manière expérimentale pour la première fois en 2014 sur de la mémoire DDR3. Une attaque d’élévation de privilèges a même été réalisée par Google l’année suivante. Les fabricants de mémoire ont ensuite mis en œuvre un mécanisme de protection qui consiste à détecter des accès répétés sur une ligne de cellules et de protéger en conséquence le contenu des lignes adjacentes.

Baptisée « Half-Double », la nouvelle attaque de Google montre que ce n’est plus suffisant. Comme les cellules deviennent de plus en plus petites, l’effet électrique de Rowhammer peut désormais se diffuser au-delà des cellules voisines. En martelant une ligne de mémoire — et légèrement ses voisines — les chercheurs ont réussi à s’attaquer à des lignes voisines des voisines. Ce qui permet donc de contourner le mécanisme de défense précédemment mis en place.

Cette analyse montre que la faille Rowhammer est plus complexe que l’on pensait. Google estime qu’il s’agit là d’un problème fondamental qui concerne toute l’industrie du semiconducteur. Il s’est allié avec l’association JEDEC, qui regroupe une partie des acteurs du secteur, pour essayer de mieux comprendre ce phénomène et trouver des solutions.

source : 01net