Une filiale de ransomware Hive a ciblé les serveurs Microsoft Exchange vulnérables aux problèmes de sécurité ProxyShell pour déployer diverses portes dérobées, y compris des beacons Cobalt Strike.

À partir de là, les acteurs de la menace effectuent une reconnaissance réseau, volent les informations d’identification du compte administrateur, exfiltrent des données précieuses, déployant finalement la charge utile de cryptage des fichiers.

Les détails proviennent de la société de sécurité et d’analyse Varonis, qui a été appelée pour enquêter sur une attaque de ransomware contre l’un de ses clients.

Un accès initial largement abusé

ProxyShell est un ensemble de trois vulnérabilités dans Microsoft Exchange Server qui permettent l’exécution de code à distance sans authentification sur les déploiements vulnérables. Les failles ont été utilisées par de multiples acteurs de la menace, y compris des ransomwares comme Conti, BlackByte, Babuk, Cuba et LockFile, après que les exploits soient devenus disponibles.

Les failles sont suivies comme CVE-2021-34473, CVE-2021-34523 et CVE-2021-31297, et leur indice de gravité varie de 7,2 (élevé) à 9,8 (critique).

Les vulnérabilités de sécurité sont considérées comme entièrement corrigées à partir de mai 2021, mais de nombreux détails techniques à leur sujet n’ont été mis à disposition qu’en août 2021, et peu de temps après, l’exploitation malveillante a commencé [1, 2].

Le fait que l’affilié de Hive ait réussi à exploiter ProxyShell lors d’une récente attaque montre qu’il est encore possible de cibler les serveurs vulnérables.

De l’accès au chiffrement

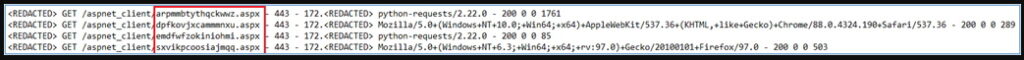

Suite à l’exploitation de ProxyShell, les pirates ont planté quatre shells Web dans un répertoire Exchange accessible et exécuté du code PowerShell avec des privilèges élevés pour télécharger des exploits Cobalt Strike.

Les shells Web utilisés dans cette attaque particulière provenaient d’un référentiel Git public et ont simplement été renommés pour échapper à la détection lors d’éventuelles inspections manuelles.

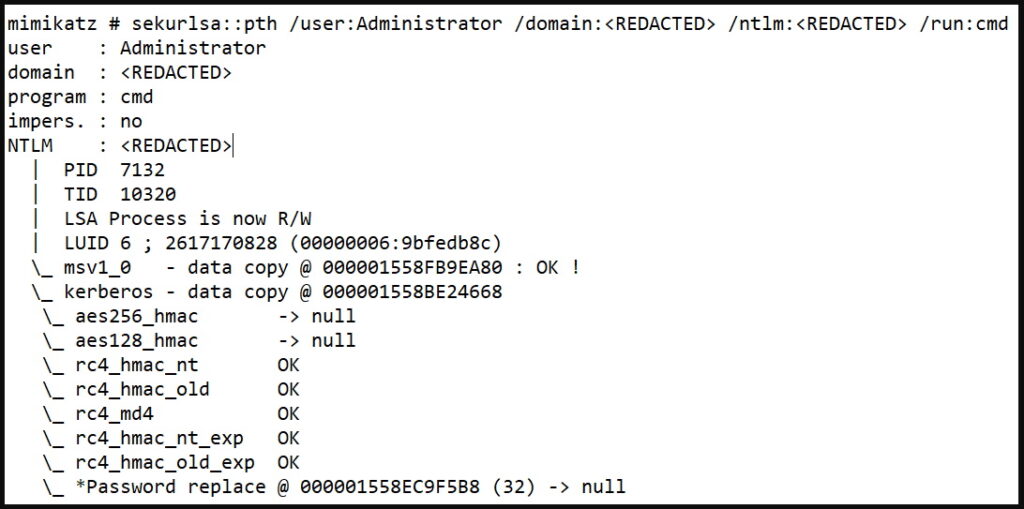

À partir de là, les intrus ont utilisé Mimikatz, un voleur d’informations d’identification, pour s’emparer du mot de passe d’un compte d’administrateur de domaine et effectuer un mouvement latéral, accédant à plus d’actifs dans le réseau.

Ensuite, les acteurs de la menace ont effectué des opérations de recherche de fichiers approfondies pour localiser les données les plus précieuses afin de faire pression sur la victime pour qu’elle paie une rançon plus importante.

Les analystes de Varonis ont vu des restes d’analyseurs réseau abandonnés, de listes d’adresses IP, d’énumérations de périphériques et de répertoires, de PDR vers des serveurs de sauvegarde, d’analyses de bases de données SQL, etc.

Un cas notable d’abus de logiciel d’analyse réseau était « SoftPerfect », un outil léger que l’acteur de la menace utilisait pour énumérer les hôtes en direct en les envoyant un ping et en enregistrant les résultats dans un fichier texte.

Enfin, et après que tous les fichiers aient été exfiltrés, une charge utile de ransomware nommée « Windows.exe » a été abandonnée et exécutée sur plusieurs appareils.

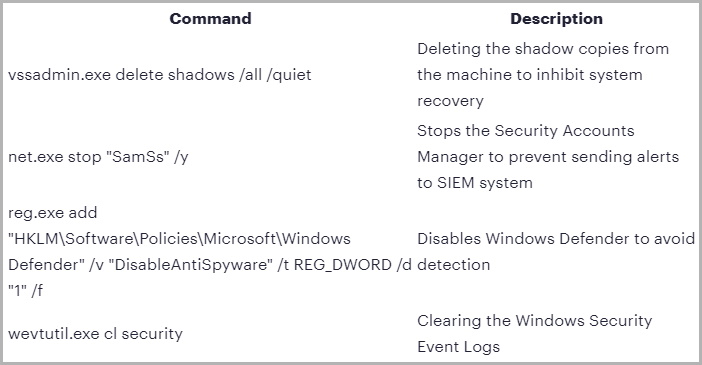

Avant de chiffrer les fichiers de l’organisation, la charge utile Golang supprimait les clichés instantanés, désactivait Windows Defender, effaçait les journaux d’événements Windows, supprimait les processus de liaison de fichiers et arrêtait le Gestionnaire de comptes de sécurité pour désactiver les alertes.

Évolution de la ruche

Hive a parcouru un long chemin depuis qu’elle a été observée pour la première fois dans la nature en juin 2021, ayant un démarrage réussi qui a incité le FBI à publier un rapport dédié sur ses tactiques et ses indicateurs de compromis.

En octobre 2021, le gang Hive a ajouté des variantes Linux et FreeBSD, et en décembre, il est devenu l’une des opérations de ransomware les plus actives en termes de fréquence d’attaque.

Le mois dernier, des chercheurs de Sentinel Labs ont rapporté une nouvelle méthode d’obfuscation de la charge utile utilisée par Hive, qui indique un développement actif.

source : bleepingcomputer