Pour accéder aux courriels sans compromettre les identifiants

Parmi les meilleures pratiques pour la protection de la sécurité des comptes en général (et de Gmail en particulier), le renforcement de vos identifiants de connexion et l’activation de la vérification en deux étapes figurent en tête de liste. Pourtant, des chercheurs en sécurité ont trouvé des preuves qu’un groupe d’attaquants, probablement parrainé par un État, aurait trouvé un moyen de contourner ces protections sans compromettre les identifiants de connexion.

Selon la société de cybersécurité Volexity, son équipe de recherche sur les menaces a découvert que le groupe nord-coréen SharpTongue, qui semble faire partie du groupe de menaces persistantes avancées Kimsuky ou y être lié, déploie un logiciel malveillant appelé SHARPEXT qui n’a pas besoin des identifiants de connexion à votre compte Gmail.

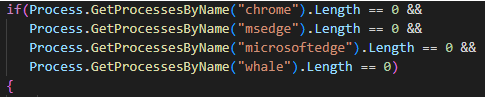

Au lieu de cela, il « inspecte et exfiltre directement les données » d’un compte Gmail lorsque la victime le parcourt. Cette menace en évolution rapide, qui est déjà en version 3.0 selon le versioning interne du malware consulté par Volexity, peut voler les e-mails des comptes de messagerie Web Gmail et AOL, et fonctionne sur trois navigateurs : Google Chrome, Microsoft Edge et un client sud-coréen appelé Whale.

Les deux premiers navigateurs sont couramment utilisés dans le monde, mais le troisième navigateur, “Whale”, est moins connu. Whale est développé par Naver, une société située en Corée du Sud ; il est utilisé presque exclusivement par des personnes de Corée du Sud. Les trois navigateurs sont basés sur le moteur Chromium, donc cette prise en charge supplémentaire n’a probablement pas nécessité de développement supplémentaire substantiel de la part de l’attaquant.

![]() Envoyé par Volexity

Envoyé par Volexity

Volexity suit une variété d’acteurs malveillants pour fournir des informations uniques et des informations exploitables à ses clients Threat Intelligence. L’un d’eux fréquemment rencontré, qui aboutit souvent à des enquêtes numériques sur des systèmes compromis, est suivi par Volexity sous le nom de SharpTongue. On pense que cet acteur est d’origine nord-coréenne et est souvent désigné publiquement sous le nom de Kimsuky. La définition du rayon de l’activité malveillante de Kimsuky est un sujet de débat parmi les analystes du renseignement sur les menaces. Certaines publications font référence à l’activité malveillante nord-coréenne sous le nom de Kimsuky que Volexity suit sous d’autres noms de groupe et ne renvoie pas à SharpTongue. Volexity observe fréquemment que SharpTongue cible et victimise des personnes travaillant pour des organisations aux États-Unis, en Europe et en Corée du Sud qui travaillent sur des sujets impliquant la Corée du Nord, les questions nucléaires, les systèmes d’armes et d’autres questions d’intérêt stratégique pour la Corée du Nord.

L’ensemble d’outils de SharpTongue est bien documenté dans les sources publiques ; le dernier article en anglais couvrant cet ensemble d’outils a été publié par Huntress en 2021. La liste des outils et techniques décrits dans cet article est cohérente avec ce que Volexity a couramment vu depuis des années. Cependant, en septembre 2021, Volexity a commencé à observer une famille de logiciels malveillants intéressante et non documentée utilisée par SharpTongue. Au cours de la dernière année, Volexity a répondu à de multiples incidents impliquant SharpTongue et, dans la plupart des cas, a découvert une extension malveillante de Google Chrome ou Microsoft Edge que Volexity appelle “SHARPEXT”.

SHARPEXT diffère des extensions précédemment documentées utilisées par l’acteur “Kimsuky”, en ce qu’il n’essaie pas de voler les noms d’utilisateur et les mots de passe. Au lieu de cela, le logiciel malveillant inspecte et exfiltre directement les données du compte de messagerie Web d’une victime lorsqu’elle le parcourt. Depuis sa découverte, l’extension a évolué et en est actuellement à la version 3.0, basée sur le système de versioning interne. Il prend en charge trois navigateurs Web et le vol de courrier à partir de la messagerie Web Gmail et AOL.

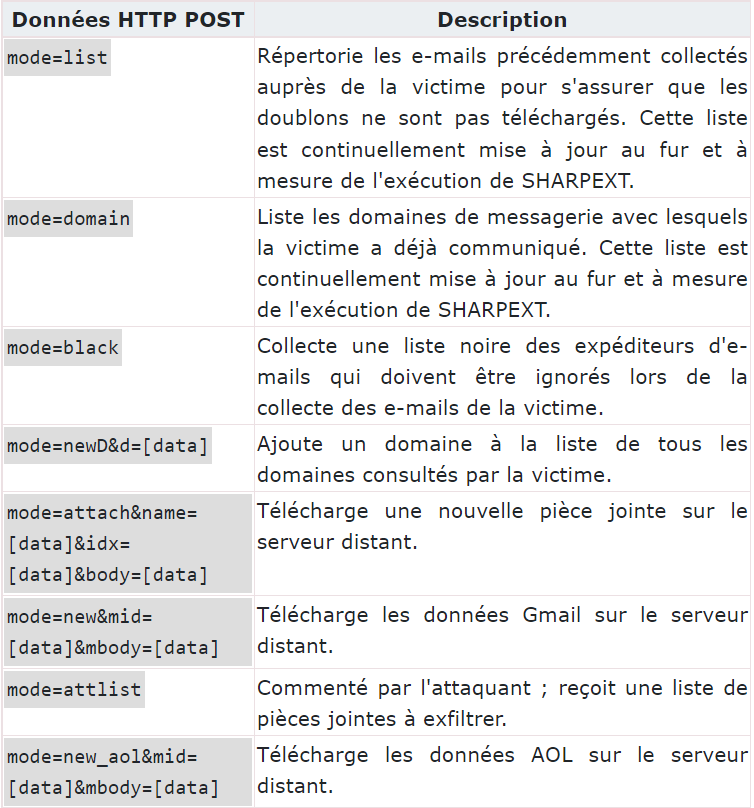

L’extension malveillante peut effectuer les requêtes suivantes :

Selon la CISA, les pirates de Kimsuky sont « probablement mandatés par le régime nord-coréen »

L’Agence américaine de cybersécurité et de sécurité des infrastructures, CISA (pour Cybersecurity & Infrastructure Security Agency), rapporte que Kimsuky opère depuis 2012 et est « très probablement chargé par le régime nord-coréen d’une mission mondiale de collecte de renseignements ».

Alors que CISA voit Kimsuky cibler le plus souvent des individus et des organisations en Corée du Sud, au Japon et aux États-Unis, Volexity affirme que le groupe SharpTongue a souvent été vu ciblant la Corée du Sud, les États-Unis et l’Europe. Le dénominateur commun entre eux est que les victimes « travaillent souvent sur des sujets impliquant la Corée du Nord, les questions nucléaires, les systèmes d’armes et d’autres questions d’intérêt stratégique pour la Corée du Nord ».

En quoi la menace SHARPEXT de Gmail est-elle différente ?

Le rapport indique que SHARPEXT diffère des extensions de navigateur précédentes déployées par ces groupes de piratage et d’espionnage en ce sens qu’il n’essaie pas de récupérer les identifiants de connexion, mais en contourne le besoin et peut récupérer les données de courrier électronique au fur et à mesure que l’utilisateur les lit.

La bonne nouvelle est que votre système doit être compromis par certains moyens avant que cette extension malveillante puisse être déployée. Malheureusement, nous savons très bien que la compromission du système n’est pas aussi difficile qu’elle devrait l’être.

Une fois qu’un système a été compromis par du phishing, des logiciels malveillants, des vulnérabilités non corrigées, etc., les pirates peuvent installer l’extension à l’aide d’un script VBS malveillant qui remplace les fichiers de préférences du système. Une fois que cela est fait et que l’extension s’exécute silencieusement en arrière-plan, elle est difficile à détecter. L’utilisateur se connecte à son compte Gmail à partir de son navigateur normal sur le système attendu.

Notons qu’après la publication du billet de Volexity, Steven Adair, président de Volexity, a confirmé que le groupe SharpTongue/Kimsuky utilise, comme cela a toujours été le cas, des tactiques de « spear phishing et d’ingénierie sociale » qui consistent à envoyer un document malveillant pour lancer les attaques SHARPEXT contre les utilisateurs de Gmail.

Selon les résultats de leur recherche, l’extension est installée « par le biais de spear phishing et d’ingénierie sociale où la victime est amenée à ouvrir un document malveillant. Auparavant, nous avons vu des acteurs de la menace de la République populaire démocratique de Corée lancer des attaques de spear phishing où l’objectif était d’amener la victime à installer une extension de navigateur vs, il s’agit d’un mécanisme de post-exploitation pour la persistance et le vol de données ». Dans son incarnation actuelle, le malware ne fonctionne que sur Windows, mais Adair a déclaré qu’il n’y avait aucune raison pour qu’il ne puisse pas être étendu pour infecter également les navigateurs fonctionnant sous macOS ou Linux.

Dans son billet de blog, Volexity indique : « La propre visibilité de Volexity montre que l’extension a été assez réussie, car les journaux obtenus par Volexity montrent que l’attaquant a réussi à voler des milliers d’e-mails à plusieurs victimes grâce au déploiement du malware.

Des comptes d’autres messageries également ciblés

Il y a également confirmation que, jusqu’à présent du moins, seuls les utilisateurs de Windows semblent être ciblés. Les inquiétudes des utilisateurs de Microsoft ne s’arrêtent pas là, cependant, comme l’ont révélé de nouveaux rapports, comme la campagne SHARPEXT, l’authentification multifacteur est également contournée par d’autres acteurs malveillants ciblant les comptes de messagerie.

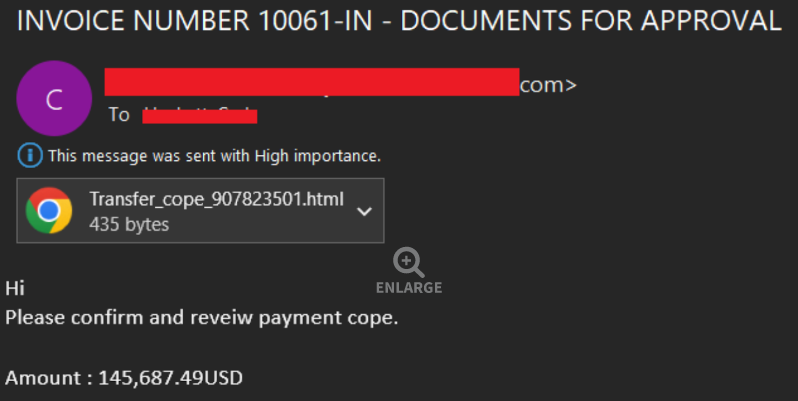

La campagne « à grande échelle », repérée par les chercheurs du Zscaler ThreatLabz, ne cible cependant pas les utilisateurs de Gmail. Au lieu de cela, ce sont les services de messagerie de Microsoft, en particulier ceux des entreprises, qui sont dans le collimateur. Selon un rapport, le but ultime est la compromission de ces comptes de messagerie d’entreprise pour aider à « dévier les paiements vers des comptes bancaires sous leur contrôle à l’aide de documents falsifiés ».

Le fait que cette menace puisse contourner les protections de compte d’authentification multifacteurs la distingue immédiatement de la campagne de phishing moyenne : « elle utilise une technique d’attaque de type adversary-in-the-middle (AiTM) capable de contourner l’authentification multifacteur », note la recherche de Zscaler, « il existe plusieurs techniques d’évasion utilisées à différentes étapes de l’attaque conçues pour contourner la sécurité conventionnelle des e-mails et solutions de sécurité réseau ».

Bien que toute forme de vérification supplémentaire de vos identifiants de connexion reste un élément de sécurité indispensable, cela ne signifie pas que vous devez vous reposer sur vos lauriers si vous avez activé 2FA/MFA. La partie AiTM de l’attaque utilise un proxy entre la victime et les serveurs Microsoft. La demande MFA est relayée par le serveur proxy à la victime qui saisit son code, mais sur l’appareil de l’attaquant, et celle-ci est ensuite transmise. En volant les « cookies d’authentification », les attaquants ont leur méthode pour échapper à la MFA pour revenir dans le compte. Là où les choses ne diffèrent pas de la plupart des attaques de phishing, c’est dans la phase « comment tout commence » : un e-mail est envoyé à la cible qui contient un lien malveillant.

Le mois dernier seulement, le Microsoft Threat Intelligence Center (MSTIC) et l’équipe de recherche Microsoft 365 Defender ont confirmé qu’ils avaient repéré des campagnes de phishing utilisant la technique AiTM afin d’ignorer le processus d’authentification avec MFA activé. Sur la base des données sur les menaces compilées par les chercheurs de Microsoft, au moins 10 000 organisations ont été ciblées par de telles attaques depuis septembre 2021. Microsoft affirme que le produit Microsoft 365 Defender « détecte les activités suspectes liées aux attaques de phishing AiTM et leurs activités de suivi ». Les activités mentionnées incluent les vols de cookies de session et leur utilisation pour se connecter à des comptes compromis.

L’analyse de sécurité de Microsoft a indiqué que les campagnes qu’elle a vues utilisaient un kit de phishing prêt à l’emploi connu sous le nom d’Evilginx2 pour l’infrastructure AiTM. Le rapport de Zscaler, cependant, suggère que cette dernière campagne utilise un « kit de phishing personnalisé basé sur un proxy capable de contourner l’authentification multifacteur ».

Microsoft affirme qu’il ne s’agit pas d’une vulnérabilité MFA, mais plutôt du vol de cookies de session qui sont ensuite utilisés pour accéder à une session authentifiée, et qui est authentifiée, quelles que soient les méthodes de connexion de l’utilisateur.

SHARPEXT lit les e-mails Gmail en silence sans déclencher les protections d’utilisation inhabituelle de Google

Rien n’alerte Google et l’utilisateur que quelqu’un s’est connecté à Gmail à partir d’un navigateur, d’un ordinateur ou d’un emplacement différent. Le contournement de cette protection est crucial, car cela signifie que les acteurs malveillants peuvent rester vraiment persistants, lisant tous les e-mails reçus et envoyés comme s’ils étaient eux-mêmes l’utilisateur.

Pour détecter et enquêter sur une attaque SHARPEXT, Volexity recommande d’activer et d’analyser la journalisation PowerShell ScriptBlock car PowerShell joue un rôle clé dans la configuration et l’installation du logiciel malveillant. Examinez régulièrement les extensions installées, en particulier celles que vous ne reconnaissez pas ou qui ne sont pas disponibles sur le Chrome Web Store.

Cela dit, l’utilisateur moyen ne devrait pas trop s’inquiéter car les victimes de ce groupe seront spécifiquement ciblées. Bien sûr, si vous travaillez dans un domaine qui peut les intéresser, alors vous pourrez être dans leur collimateur.

La réaction de Google

Quoi qu’il en soit, un porte-parole de Google a rappelé que l’extension n’était pas hébergée sur les serveurs de Google et qu’elle avait été installée en tant que malware post-exploit suite à une attaque de phishing ou d’ingénierie sociale réussie.

les services anti-malware et l’utilisation de systèmes d’exploitation sécurisés tels que ChromeOS sont les meilleures pratiques pour empêcher cela et d’autres types d’attaques similaires

Le billet de blog fournit des images, des noms de fichiers et d’autres indicateurs que les personnes formées peuvent utiliser pour déterminer si elles ont été ciblées ou infectées par ce logiciel malveillant. La société a averti que la menace qu’elle représente a augmenté au fil du temps et ne devrait pas disparaître de si tôt.

« Lorsque Volexity a rencontré SHARPEXT pour la première fois, il semblait être un outil en début de développement contenant de nombreux bogues, une indication que l’outil était immature 7, a déclaré la société. « Les dernières mises à jour et la maintenance continue démontrent que l’attaquant atteint ses objectifs, trouvant de la valeur en continuant à l’affiner ».

source : developpez