Des chercheurs de cinq universités américaines ont développé une attaque capable d’écouter les conversations téléphoniques d’une personne sans avoir accès au micro, en utilisant un moyen détourné diablement efficace…

Afin de prévenir les risques de piratage, une équipe de chercheurs issus de cinq grandes universités ont mis en place un système d’écoute des conversations téléphoniques. Une méthode nommée « EarSpy » (l’espion d’oreille), qui fonctionne sans avoir accès au microphone de l’appareil.

Une méthode aussi astucieuse qu’effrayante

Précédemment, des chercheurs avaient déjà réussi une attaque similaire, mais en utilisant le haut-parleur « externe » du téléphone qui nécessitait un appareil dédié pour capturer les vibrations et les traduire en données exploitables. Partant du principe qu’une personne aura plutôt tendance à utiliser le haut-parleur situé au niveau de l’oreille pour des conversations privées, les chercheurs ont trouvé un autre moyen d’utiliser les vibrations à leur avantage.

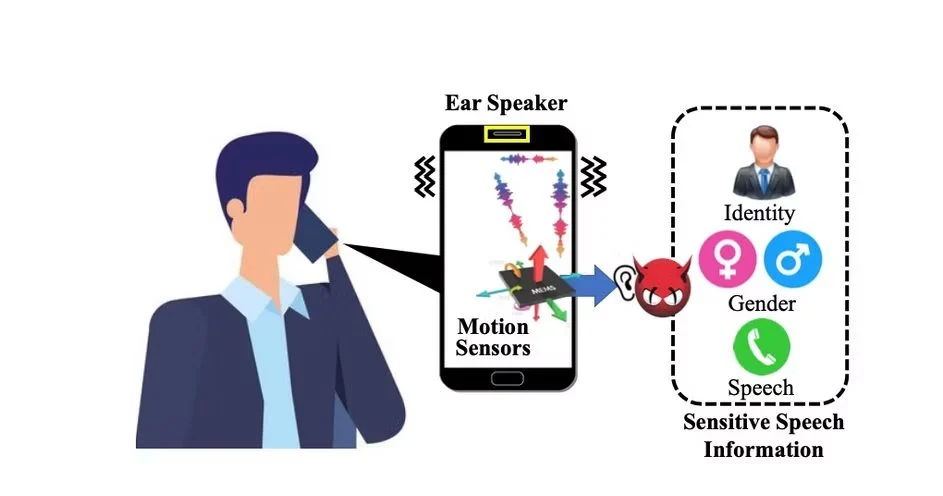

C’est ainsi qu’est née « EarSpy », une nouvelle méthode qui utilise le haut-parleur supérieur de l’appareil, au niveau de l’oreille, ainsi que l’accéléromètre intégré au mobile. Ce dernier permet de capter les minuscules vibrations émises par le haut-parleur lors d’un appel téléphonique avant de les analyser pour obtenir des informations précieuses.

Les chercheurs ont pour cela utilisé une série d’échantillons vocaux qu’ils écoutaient sur deux smartphones : le OnePlus 7T et le OnePlus 9, tous deux étant équipés de haut-parleurs stéréo. Ils ont ensuite analysé les données de l’accéléromètre à l’aide de plusieurs outils de réseaux de neurones artificiels, se rapprochant ainsi des méthodes statistiques.

Les résultats obtenus sont étonnamment précis. En effet, ils permettent d’identifier le sexe de la personne qui parle avec une précision de 98,66 % en utilisant un échantillon de données issu du OnePlus 7T. EarSpy était également en mesure de trouver l’identité de la personne avec un taux de réussite impressionnant de 91,24 %, soit près de trois fois mieux qu’une supposition aléatoire.

Concernant la retranscription de la conversation en elle-même, la précision n’atteignait « que » 56 % pour déterminer une série de chiffres prononcés lors de l’appel téléphonique. Un résultat qui peut paraitre médiocre, mais qui reste là encore cinq fois plus précis qu’une supposition aléatoire.

Des smartphones toujours plus sécurisés

Pour espionner des conversations, le choix évident aurait été d’utiliser un logiciel malveillant capable d’enregistrer les appels en passant le micro du téléphone. Bien que la sécurité des smartphones Android soit encore perfectible, elle s’est beaucoup améliorée ces dernières années, rendant l’accès par les logiciels malveillants aux autorisations requises de plus en plus difficile.

Cependant, les attaques de EarSpy sont toujours en mesure de contourner ces protections intégrées au système, car les données brutes des capteurs de mouvement d’un téléphone sont facilement accessibles. Les constructeurs mettent de plus en plus de restrictions à ce sujet, mais les chercheurs pensent qu’il est toujours possible d’infiltrer les appareils par ce biais afin d’écouter des conversations téléphoniques.

L’attaque EarSpy n’a évidemment pas vocation à inspirer des personnes mal intentionnées, mais bien à alerter les constructeurs de smartphones. Pour remédier à cette vulnérabilité, les chercheurs recommandent de positionner les capteurs de mouvement le plus à l’écart possible de toute source de vibrations tout en réduisant la pression sonore lors des appels téléphoniques.

source : 01net