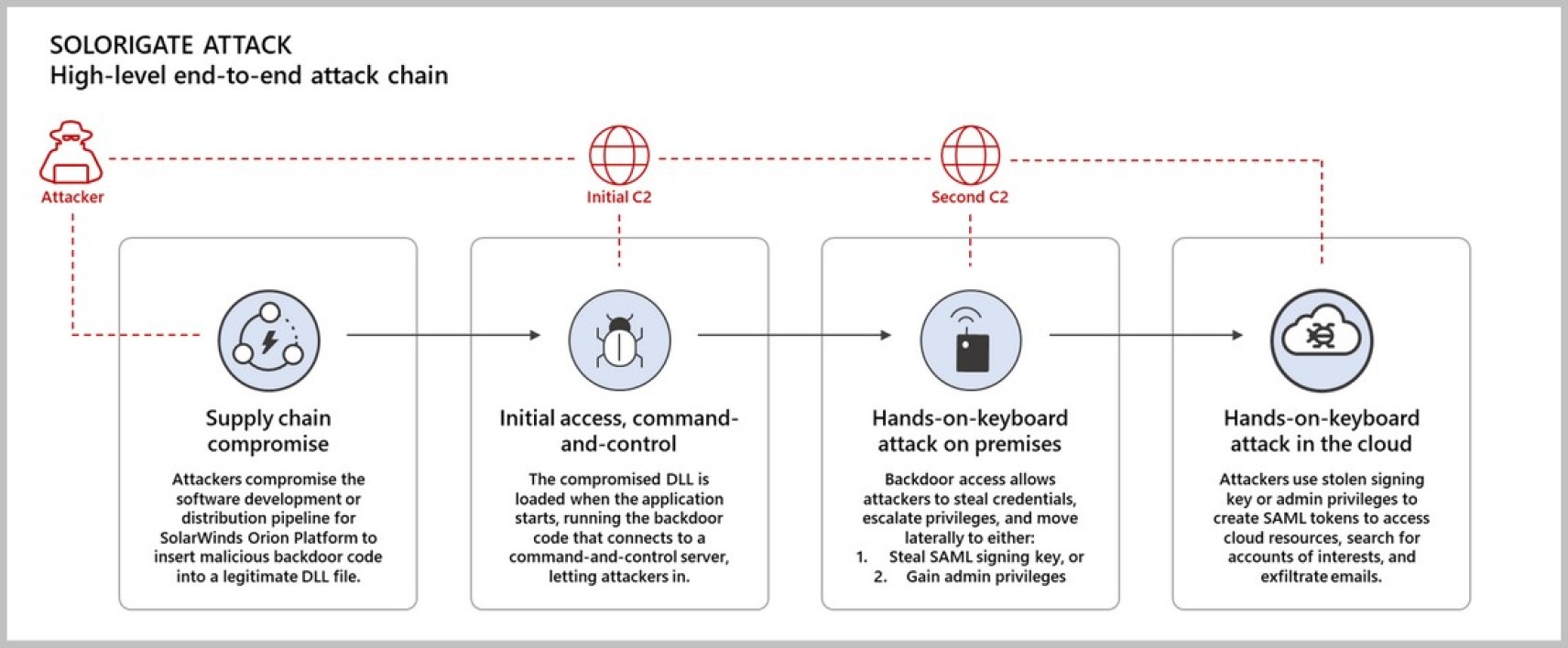

Les mises à jour vérolées du logiciel Orion n’étaient qu’une porte d’entrée pour, au final, mettre la main sur des jetons d’authentification de services cloud.

Dans une nouvelle note de blog, les chercheurs en sécurité de Microsoft donnent désormais une vision globale de Solorigate, alias Sunburst, cette incroyable opération de cyber-espionnage qui a fait des dizaines de victimes parmi de grandes entreprises à travers le monde. D’après les informations récoltées, le but de l’opération était d’accéder aux ressources cloud des victimes, telles que la messagerie.

Les différentes étapes de la chaîne d’attaque sont donc les suivantes :

- infection initiale grâce à des mises à jour vérolées du logiciel Orion, de SolarWinds,

- activation de la porte dérobée et installation de malwares supplémentaires,

- déplacement latéral et obtention de privilèges administrateur,

- création de jetons d’authentification SAML (Security Assertion Markup Language) pour accéder à des comptes cloud et en exfiltrer des données.

L’utilisation de jetons d’authentification cloud est d’autant plus intéressante pour les pirates que la phase d’exfiltration peut dès lors se faire de n’importe où. Les pirates ne sont pas contraints de procéder depuis un poste infiltré et évitent ainsi les problèmes de persistance et de camouflage des flux.