Android est le système d’exploitation mobile le plus populaire avec plus d’un milliard d’utilisateurs. Pour cette raison, il constitue la cible privilégiée des cybercriminels qui recourent à divers techniques et moyens pour mettre à mal la sécurité des utilisateurs. Tout au long de son évolution, l’OS de Google a dû faire face à des crises de sécurité causées en premier lieu par une multitude de failles et de vulnérabilités présentes dans le système. Cette situation a été encore rendue pire avec la fragmentation d’Android et la non-disponibilité de mises à jour de sécurité régulières pour la plupart des utilisateurs laissant des millions d’utilisateurs exposés aux attaques.

Beaucoup des malwares Android que nous avons rencontrés dans le passé cherchent à acquérir les droits d’administrateur sur le terminal infecté, le but bien évidemment est de rendre difficile sa suppression par l’antivirus ou l’utilisateur. Mais l’usage des privilèges root n’est pas typique aux malwares qui cherchent à récupérer les données bancaires des victimes, puisque les cybercriminels peuvent recourir à plusieurs méthodes afin d’extorquer l’argent à leurs victimes sans requérir forcément l’accès aux droits d’administrateur. Cependant, au début de février dernier, Kaspersky Lab a découvert un malware au nom de Trojan-Banker.AndroidOS.Tordow.a, pour qui les privilèges root sont primordiaux. Les chercheurs de sécurité ont observé de très près le développement de ce programme malicieux et ont pu conclure que les capacités de Tordow dépassent de très loin ce que peuvent faire les autres malwares de banking, les attaquants se sont appuyés sur ce programme afin de mener de nouveaux types d’attaques.

La façon avec laquelle Tordow s’infiltre dans les terminaux des victimes est classique, il passe par l’installation d’applications populaires comme VKontakte, DrugVokrug, Pokemon Go, Telegram, ou Subway Surf. Bien évidemment, ces applications ne sont pas originales, mais plutôt des copies qui sont distribuées en dehors du Google Play store. Les cybercriminels les ont créées en téléchargeant des applications légitimes, puis les ont désassemblées afin d’ajouter le nouveau code et les nouveaux fichiers. « N’importe quelle personne avec des connaissances basiques sur le développement Android peut le faire. Le résultat est une nouvelle application qui est similaire à l’originale, qui effectue toutes les fonctions légitimes indiquées, mais qui contient la fonctionnalité malicieuse dont les attaquants ont besoin. » Explique Anton Kivva.

La méthode avec laquelle le malware opère est simple, le code intégré dans l’application légitime sert à décrypter le fichier ajouté par les cybercriminels dans les ressources de l’application et le lance. Une fois lancé, le fichier fait appel au serveur de l’attaquant afin de télécharger la partie principale de Tordow, qui contient les liens nécessaires pour télécharger plusieurs fichiers additionnels ; une faille pour acquérir les privilèges root, de nouvelles versions du malware et ainsi de suite. Le nombre de liens varie selon les intentions des criminels ; d’ailleurs, chaque fichier téléchargé peut aussi télécharger du serveur, décrypter et exécuter de nouveaux composants. En conséquence, le terminal infecté est chargé de plusieurs modules malicieux ; leur nombre et leur fonctionnalité dépendent aussi des intentions des pirates. Dans tous les cas, les attaquants acquièrent la possibilité de contrôler l’appareil de la victime à distance.

Grâce à leur exploit, les cybercriminels peuvent recourir un lot de fonctions afin d’extorquer l’argent aux utilisateurs, en appliquant des méthodes qui sont déjà devenues des moyens classiques pour les malwares de vol des données bancaires et les ransomwares. Parmi les fonctionnalités ce malware, on peut citer :

- L’envoi, le vol, et la suppression de messages SMS

- L’enregistrement, le détournement et le blocage des appels

- La vérification de la balance

- Le vol des contacts

- Le lancement d’appels

- Le changement du C&C (Command and control)

- Le téléchargement et l’exécution de fichiers

- L’installation et la suppression d’applications

- Le blocage de l’appareil et l’affichage d’une page web spécifiée par le serveur malicieux

- La génération et l’envoi d’une liste de fichiers contenus dans l’appareil ; l’envoi et le renommage des fichiers

- Le redémarrage du téléphone

Les droits d’administrateur (Supersuser)

En plus du téléchargement des modules appartenant au trojan, Tordow télécharge également un pack populaire se servant d’une faille afin de s’attribuer les privilèges root, ce qui permet au malware de nouvelles possibilités d’attaque et des capacités uniques.

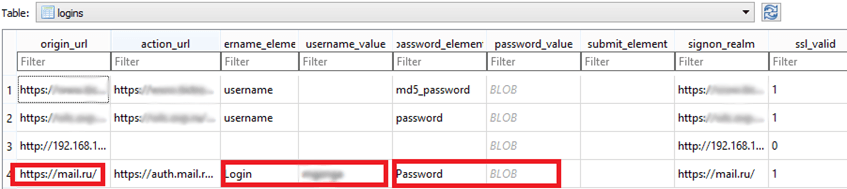

En premier lieu, le trojan installe l’un des modules téléchargés dans le dossier du système, ce qui rend difficile sa suppression. Deuxièment, en utilisant les droits de superuser, les attaquants volent la base de données du navigateur par défaut d’Android et Google Chrome s’il est installé. Ces bases de données contiennent tous les identifiants et mots de passe enregistrés par l’utilisateur dans le navigateur, l’historique de navigation, les cookies et parfois les détails des cartes bancaires.

En conséquence, les attaquants ont accès à différents comptes de la victime sur différents sites. Enfin, les privilèges root permettent aux cybercriminels de voler quasiment n’importe quel fichier dans le système, des photos et documents aux fichiers contenant les données de comptes mobiles de l’application.

Afin d’éviter d’être touché par ces attaques, les chercheurs de sécurité recommandent de ne pas installer les applications dont les sources ne sont pas officielles et utiliser des solutions de protection des terminaux Android.