Intel a déjà fort à faire avec les migraines causées par la gestion de l’apocalypse numérique « Meltdown et Spectre ». Comme si cela n’était pas assez, un chercheur en sécurité surgit en ce début d’année avec une révélation qui concerne l’Active management Technology (AMT), un composant du très controversé moteur d’administration Intel. D’après Harry Sintonen de la firme de sécurité F-Secure, un attaquant qui dispose d’un bref accès à un poste de travail peut s’ouvrir la voie à son contrôle à distance en exploitant une brèche.

Rien de nouveau sous le soleil lorsqu’on parle de failles liées à l’AMT, une technologie qu’Intel a dédiée aux administrateurs système pour la réalisation à distance de tâches effectuées quotidiennement sur site : éteindre ou démarrer une station de travail, capturer des données sur le réseau, suivre les périphériques d’entrée et de sortie comme le clavier, le micro, la webcam ou encore enregistrer les frappes sur le clavier. En mai 2017 en effet, Intel a colmaté une faille au sein de son micrologiciel. En substance, un cybercriminel pouvait détourner ces fonctionnalités à son avantage au travers des ports TCP 16992 ou 16993 d’un PC d’entreprise ou d’un serveur muni de la technologie AMT.

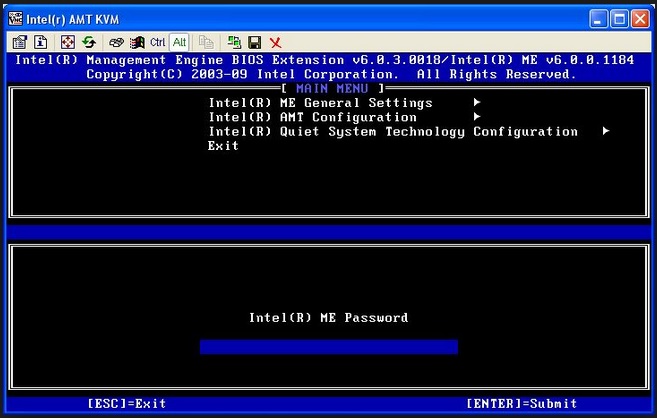

Avec la nouvelle publication d’Harry Sintonen basée sur une découverte qui remonte à juillet 2017, on fait simplement dans la continuité en ce qui concerne l’obscur moteur d’administration Intel et ses nombreuses failles. Tout le problème tourne autour de la question : l’AMT est-il activé sur un système ? Dans le cas des parcs d’ordinateurs d’entreprise, la réponse est claire ; un attaquant ayant un bref accès physique à un des postes pourra se frotter les mains par la suite. D’après ce que rapporte le chercheur en effet, il suffit d’un redémarrage de l’ordinateur cible puis d’un accès aux paramètres BIOS de configuration de l’AMT. Là, avec le mot de passe défini par défaut sur « admin » en sa possession, l’attaquant peut configurer un accès à distance, empêcher l’affichage de l’interface d’accès aux paramètres BIOS du moteur d’administration (MEBx) et modifier le mot de passe par défaut.

Avis donc aux gestionnaires de parcs informatiques qui feront face à des machines avec un mot de passe MEBx dont ils n’ont pas la connaissance. Référence faite au guide d’utilisation de la technologie AMT, Intel renvoie la balle aux fabricants d’ordinateurs. D’après la firme, c’est à ces derniers de protéger l’accès à l’interface MEBx à l’aide du mot de passe BIOS. Selon F-Secure cependant, la plupart des machines passées au test ne se conforment pas à cette recommandation du fondeur.