Un chercheur en sécurité a trouvé un moyen de contourner « Controlled Folder Access », une fonctionnalité de Windows Defender présentée pour la première fois au public au mois de juillet dans le cadre du programme Insider. Microsoft a présenté la fonctionnalité comme une protection contre les menaces de type ransomware.

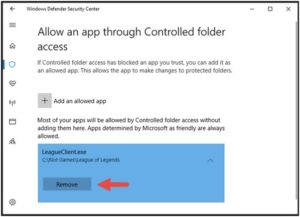

Les utilisateurs qui ont migré vers la Fall Creators Update ont en principe reçu une mise à jour qui installe la fonctionnalité au sein de Windows Defender. Elle permet d’empêcher toute modification de fichiers contenus dans des répertoires désignés. L’utilisateur est responsable de la prise en charge manuelle des configurations nécessaires pour donner l’autorisation à une application d’accéder à des fichiers contenus dans l’espace protégé. À cet effet, ce dernier est muni d’une liste d’exclusion que l’on peut configurer au travers d’une interface similaire à celle qui suit.

La firme de Redmond précise que les logiciels que Microsoft ne considère pas comme un danger sont automatiquement ajoutés à la liste d’exclusions. C’est donc sans surprise que les applications de la suite Office s’y retrouvent. Yago Jesus de la firme SecurityByDefault a fait le même constat et s’appuie sur ce dernier pour pointer du doigt une faille dans la protection antirançongiciel.

Le chercheur explique qu’il suffit d’invoquer un programme de la suite Office comme objet OLE pour contourner la protection. « L’accès est autorisé même si un attaquant se sert d’objets OLE/COM pour piloter des exécutables par voie de programme. Ainsi, un développeur de rançongiciels peut adapter son logiciel pour tirer profit des objets OLE afin de modifier, supprimer ou chiffrer des fichiers en toute furtivité », explique-t-il. Yago a publié un exemple de code Python utilisé pour atteindre cet objectif.

| Code : |

1 2 3 4 5 6 7 8 9 | import win32com.client

filetoberansom = r'C:/Users/YJ/Documents/test.docx'

word = win32com.client.Dispatch("Word.Application")

word.visible = 0

doc = word.Documents.Open(filetoberansom)

word.Documents.Item(1).Password= '12345678'

word.Documents.Item(1).Save()

word.Documents.Item(1).Close()

word.Application.Quit() |

Microsoft a été notifiée en date du 23 janvier par le chercheur qui a profité pour faire des propositions de correction de la vulnérabilité. Si l’on s’appuie sur les développements du chercheur en sécurité, il vient que le schéma d’exploitation le plus évident de la vulnérabilité requiert un accès au poste cible ; condition pas évidente à réaliser. Il devient plus aisé de comprendre la réaction de la firme de Redmond qui, en date du 31 janvier 2018, a rétorqué au chercheur qu’elle ne considère pas vraiment sa trouvaille comme une faille à proprement parler. Microsoft a néanmoins promis d’apporter des améliorations à son conteneur sécurisé.