Après avoir été transformée un véritable parasite sur des appareils Android

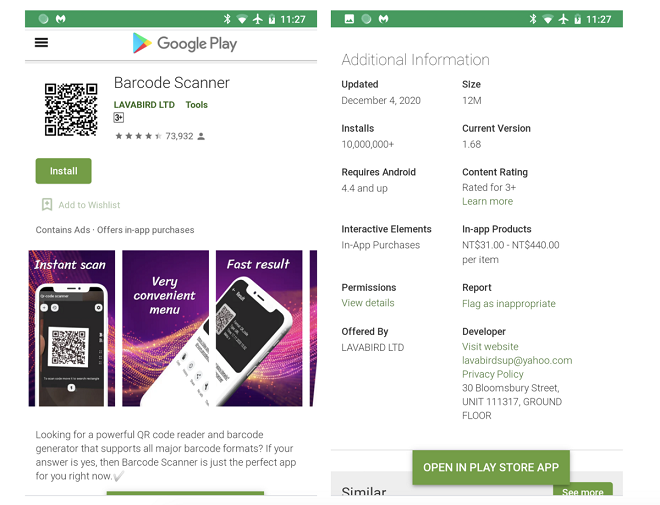

Dix millions d’utilisateurs d’Android ont été infectés par une application populaire de lecture de codes-barres appelée Barcode Scanner, après que l’application légitime ait été transformée en un logiciel malveillant. Le comportement malveillant du logiciel a été démasqué par les chercheurs de la société de sécurité Malwarebytes, qui l’ont signalé à Google. L’application a été retirée de la boutique en ligne après plus de 10 millions d’installations par les utilisateurs.

C’est en fin du mois de décembre dernier que les chercheurs ont commencé à recevoir des appels de détresse de la part des utilisateurs d’appareils Android. L’entreprise affirme que ces utilisateurs voyaient des publicités s’ouvrir de nulle part via leur navigateur par défaut. Le plus étrange dans l’épidémie de diffusion d’annonces est qu’aucun d’entre eux n’avait récemment installé d’applications. Toutefois, toutes les applications qu’ils avaient installées depuis lors provenaient directement de Google Play.

Google ne déniche pas toujours toutes les applications malveillantes sur Google Play, donc le fait de n’utiliser que la boutique officielle de Google Play n’exclut certainement pas la possibilité d’être infecté par des applications malveillantes. Les publicités intempestives ont continué jusqu’à ce que l’une des victimes du code malveillant découvre que les annonces proviennent d’une application installée depuis longtemps appelée Barcode Scanner.

L’application avait été installée plus de 10 millions de fois à partir de Google Play. Les chercheurs ont rapidement ajouté la détection, après l’alerte de l’utilisateur, et Google a retiré l’application du magasin. De nombreux utilisateurs ont utilisé l’application sur leurs appareils mobiles pendant longtemps, y compris un utilisateur qui l’avait installée depuis des années.

Après une mise à jour publiée en décembre, l’application Barcode Scanner est passée de ce qu’elle était censée être – elle proposait un lecteur de codes QR et un générateur de codes-barres, un utilitaire utile pour les appareils mobiles – à un logiciel malveillant complet. Bien que Google ait déjà retiré cette application, la société de sécurité pense que la mise à jour a eu lieu le 4 décembre 2020, ce qui a modifié les fonctions de l’application afin de pousser les publicités sans avertissement.

L’éditeur de Barcode Scanner est Lavabird Ltd. « Nous tenons également à souligner que le comportement du malware est d’ouvrir le navigateur Web par défaut par lui-même, sans interaction de l’utilisateur. Ce comportement est différent des redirections Web qui se produisent lorsque l’utilisateur navigue activement sur le Web », ont dit les chercheurs dans une mise à jour.

Un code malveillant ajouté à Barcode Scanner

Alors que de nombreux développeurs intègrent des publicités dans leurs logiciels afin de pouvoir offrir des versions gratuites – et que les applications payantes n’affichent tout simplement pas de publicité – ces dernières années, le passage du jour au lendemain des applications de ressources utiles aux logiciels publicitaires est de plus en plus fréquent.

« Les SDK publicitaires peuvent provenir de diverses sociétés tierces et constituer une source de revenus pour le développeur d’applications. C’est une situation gagnante pour tout le monde », a noté Malwarebytes. « Les utilisateurs obtiennent une application gratuite, tandis que les développeurs d’applications et les développeurs de SDK publicitaires sont payés. Mais de temps en temps, une société de SDK publicitaire peut changer quelque chose de son côté et les publicités peuvent commencer à devenir un peu agressives ».

Parfois, les pratiques publicitaires “agressives” peuvent être le fait de tiers, mais ce n’est pas le cas pour ce lecteur de codes-barres. Au lieu de cela, les chercheurs disent que le code malveillant a été poussé dans la mise à jour de décembre et a été fortement dissimulé pour éviter la détection. La mise à jour a également été signée avec le même certificat de sécurité que celui utilisé dans les versions précédentes de l’application Android.

« Non, dans le cas de Barcode Scanner, un code malveillant a été ajouté qui ne figurait pas dans les versions précédentes de l’application. De plus, le code ajouté utilisait une forte obscurcissement pour éviter la détection. Pour vérifier que cela provient du même développeur de l’application, nous avons confirmé qu’il avait été signé par le même certificat numérique que les versions précédentes propres ».

Le fait que Google ait maintenant retiré l’application de Google Play ne signifie pas que l’application va disparaître des appareils concernés. C’est exactement le problème que vivent les utilisateurs qui ont installé Barcode Scanner. Pour en finir avec, les utilisateurs doivent donc désinstaller manuellement l’application désormais malveillante.

Les chercheurs n’ont pas pu déterminer exactement depuis combien de temps l’application de lecture de codes-barres était une application légitime dans la boutique Google Play avant de devenir malveillant.

« Compte tenu du nombre élevé d’installations et des commentaires des utilisateurs, nous pensons qu’il était là depuis des années. Il est effrayant qu’en une seule mise à jour, une application puisse devenir malveillante tout en passant sous le radar de Google Play Protect. Il est déconcertant pour moi qu’un développeur d’application avec une application populaire puisse la transformer en logiciel malveillant. Est-ce que c’était le plan depuis le début, d’avoir une application en sommeil, attendant de frapper après qu’elle ait atteint sa popularité ? Je suppose que nous ne le saurons jamais », lit-on dans le rapport des chercheurs.

La transformation de SDK propres en paquets malveillants n’est qu’une des méthodes employées pour éviter la protection de Google Play, avec des contrôles de temps, de longs temps d’affichage, la compromission des bibliothèques open source utilisées par une application, et le chargement dynamique également cité, comme des moyens potentiels pour les attaquants de compromettre les appareils mobiles.

L’année dernière, Trend Micro a publié un rapport sur l’existence d’applications malveillantes, des chevaux de Troie, qui étaient hébergées sur Google Play comme des utilitaires d’optimisation de la performance des appareils mobiles. Les logiciels malveillants, qui ont été installés plus de 470 000 fois, ne figuraient ni dans la liste des applications téléchargées ni dans celle des programmes en cours d’exécution, une fois dans l’appareil mobile – à la manière des applications système. D’ailleurs, à cette campagne s’ajoutait une autre se basant sur l’utilisation d’e-mails de phishing, des courriels qui incitent les destinataires à installer l’application qui se trouve généralement en pièce jointe et qui s’apparente à un fichier inoffensif.

source : developpez