Les administrateurs, les fournisseurs d’hébergement et l’équipe d’intervention en cas d’urgence informatique Français (CERT-FR) avertissent que les attaquants ciblent activement les serveurs VMware ESXi non corrigés contre une vulnérabilité d’exécution de code à distance vieille de deux ans pour déployer un ransomware.

Suivie sous le nom CVE-2021-21974, la faille de sécurité est causée par un problème de débordement de tas dans le service OpenSLP qui peut être exploité par des acteurs de menaces non authentifiés dans des attaques de faible complexité.

« Comme les enquêtes en cours, ces campagnes d’attaques semblent exploiter la vulnérabilité CVE-2021-21974, pour laquelle un correctif est disponible depuis le 23 février 2021 », a déclaré le CERT-FR.

« Les systèmes actuellement ciblés seraient des hyperviseurs ESXi dans la version 6.x et antérieure à 6.7. »

Pour bloquer les attaques entrantes, les administrateurs doivent désactiver le service SLP (Service Location Protocol) vulnérable sur les hyperviseurs ESXi qui n’ont pas encore été mis à jour.

Le CERT-FR recommande fortement d’appliquer le correctif dès que possible, mais ajoute que les systèmes non corrigés devraient également être analysés pour rechercher des signes de compromission.

CVE-2021-21974 affecte les systèmes suivants :

- ESXi versions 7.x antérieures à ESXi70U1c-17325551

- ESXi versions 6.7.x antérieures à ESXi670-202102401-SG

- ESXi versions 6.5.x antérieures à ESXi650-202102101-SG

Français fournisseur de cloud OVHcloud a également publié aujourd’hui un rapport liant cette vague massive d’attaques ciblant les serveurs VMware ESXi à l’opération de ransomware Nevada.

« Selon les experts de l’écosystème ainsi que les autorités, ils pourraient être liés au ransomware Nevada et utilisent CVE-2021-21974 comme vecteur de compromission. L’enquête est toujours en cours pour confirmer ces hypothèses », a déclaré Julien Lévrard, RSSI d’OVHcloud.

« L’attaque cible principalement les serveurs ESXi dans la version antérieure à 7.0 U3i, apparemment via le port OpenSLP (427). »

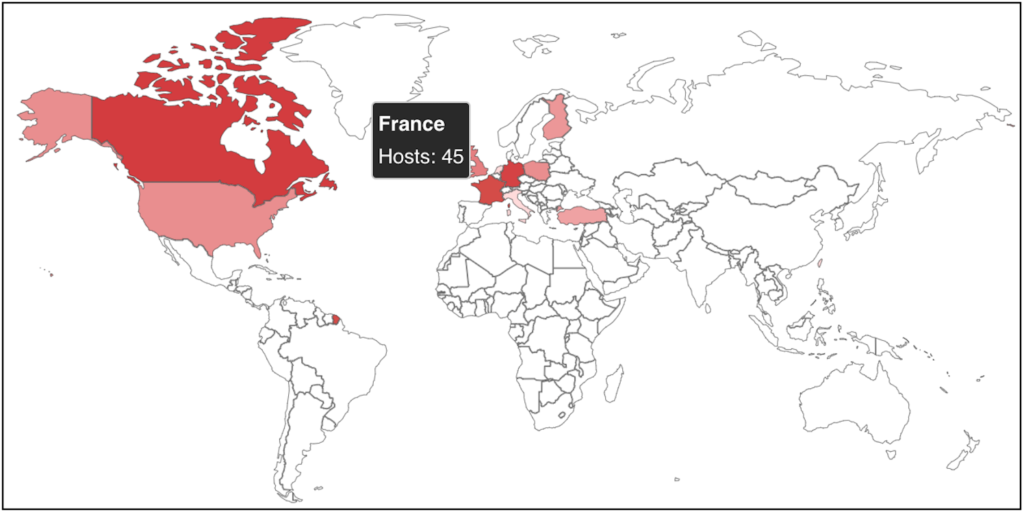

Au moins 120 serveurs VMware ESXi dans le monde ont déjà été compromis dans cette campagne de ransomware, selon une recherche Shodan.

Nouveau ransomware ESXiArgs

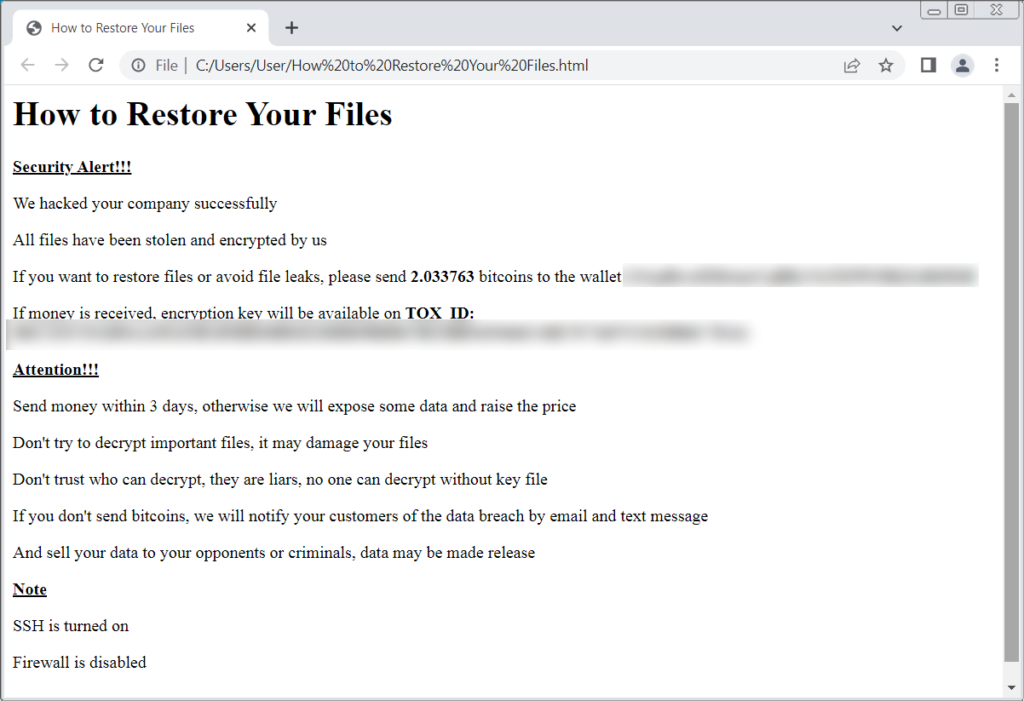

Cependant, d’après les notes de rançon vues dans cette attaque, ils ne semblent pas être liés au Nevada Ransomware, et semblent appartenir à une nouvelle famille de ransomware.

Depuis environ quatre heures, les victimes touchées par cette campagne ont également commencé à signaler les attaques sur le forum de BleepingComputer, demandant de l’aide et plus d’informations sur la façon de récupérer leurs données.

Le ransomware crypte les fichiers avec les extensions .vmxf, .vmx, .vmdk, .vmsd et .nvram sur les serveurs ESXi compromis et crée un fichier .args pour chaque document crypté avec des métadonnées (probablement nécessaires pour le décryptage).

Alors que les auteurs de cette attaque prétendent avoir volé des données, une victime a signalé dans les forums BleepingComputer que ce n’était pas le cas dans leur incident.

« Notre enquête a déterminé que les données n’ont pas été infiltrées. Dans notre cas, la machine attaquée avait plus de 500 Go de données, mais une utilisation quotidienne typique de seulement 2 Mbps. Nous avons examiné les statistiques de trafic des 90 derniers jours et n’avons trouvé aucune preuve de transfert de données sortantes », a déclaré l’administrateur.

Les victimes ont également trouvé des notes de rançon nommées « rançon.html » et « Comment restaurer vos fichiers.html » sur des systèmes verrouillés. D’autres ont dit que leurs notes étaient des fichiers en texte brut.

Michael Gillespie d’ID Ransomware suit actuellement le ransomware sous le nom de « ESXiArgs », mais a déclaré à BleepingComputer que jusqu’à ce que nous puissions trouver un échantillon, il n’y a aucun moyen de déterminer s’il présente des faiblesses dans le cryptage.

BleepingComputer a un sujet de support dédié où les gens rapportent leurs expériences avec cette attaque.

Si vous avez de nouvelles informations ou une copie du malware, veuillez nous en informer afin que les chercheurs puissent l’analyser pour détecter ses faiblesses.

Ceci est une histoire en développement et sera mis à jour avec de nouvelles informations dès qu’elles seront disponibles …

source : bleepingcomputer