Les puces Wi-Fi de Broadcom et Cypress laissent fuiter des données lorsque les utilisateurs d’un réseau sans fil sont soudainement déconnectés. Un patch est déjà disponible.

Une importante faille baptisée « Krook » vient d’être dévoilée dans les réseaux Wi-Fi avec chiffrement WPA2 CCMP, qui sont encore les plus couramment utilisés aujourd’hui. À l’occasion de la conférence RSA 2020, les chercheurs en sécurité d’Eset ont montré que les puces Wi-Fi de Broadcom et Cypress ne géraient pas bien la phase dite de « dissociation », lorsqu’un terminal se trouve soudainement déconnecté du réseau sans fil. Cette dissociation arrive par exemple lorsque l’utilisateur éteint le module Wi-Fi de son terminal ou lorsqu’il sort de la zone de couverture.

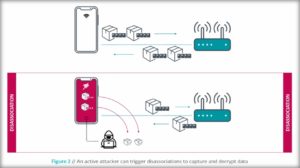

Avant de clore la session de connexion, les puces Broadcom et Cypress vont vider leur tampon de mémoire qui contient encore un reste du flux de données. Mais en raison d’un bug dans la gestion des clés de chiffrement, ces données sont envoyées de manière non chiffrée. Résultat : un pirate aux alentours peut les intercepter de manière passive. Il peut même provoquer cette fuite de données autant de fois qu’il le souhaite, car il suffit pour cela d’envoyer une trame de dissociation vers le terminal ciblé. Ces trames de dissociation sont ni chiffrées ni authentifiées. N’importe qui peut donc les générer

D’après les chercheurs, cette faille affecte largement plus d’un milliard d’équipements. En effet, les puces épinglées sont contenues dans des smartphones d’Apple, de Google, de Samsung ou de Xiaomi. On les trouve aussi dans les liseuses d’Amazon, ainsi que dans des points d’accès d’Asus et Huawei. La bonne nouvelle, c’est que les fabricants de puces ont d’ores et déjà développé un patch. Celui-ci a été diffusé aux constructeurs au dernier trimestre 2019. Apple, par exemple, a mis à jour ses systèmes iOS, iPadOS et macOS fin octobre dernier.

En tant qu’utilisateur, il faut donc vérifier que le système du terminal utilisé est à jour. Malheureusement, on ne peut jamais savoir si celui du point d’accès l’est aussi. Un bon moyen de protection est, dans ce cas, d’utiliser un VPN. Cela ajoute une couche de chiffrement supplémentaire. Même si des données venaient à fuiter, elles ne pourraient pas être lues.

Source : 01net