L’exploit tire parti du lecteur de carte NFC des voitures Tesla

Malgré leur popularité, les voitures Tesla sont notoirement piratables, et une nouvelle vidéo montre comment un cybercriminel habile pourrait espérer s’introduire dans le système de votre voiture et la voler en un rien de temps. En exploitant une faille supposément introduite par une mise à jour publiée par Tesla l’année dernière pour faciliter le démarrage de ses voitures électriques, Martin Herfurt, chercheur autrichien en cybersécurité, est parvenu à ouvrir et à prendre le contrôle d’une Tesla en seulement 130 secondes. La fonctionnalité en cause permet d’allumer une Tesla en ouvrant simplement la porte de la voiture à l’aide d’une carte-clé de type NFC.

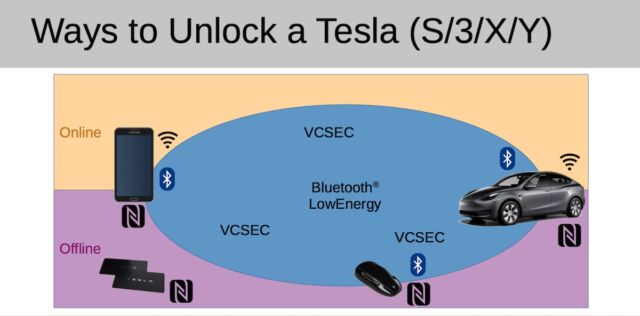

Comme il l’explique dans la vidéo qui accompagne sa découverte, Herfurt pense que cette faille a été créée par Tesla elle-même. Et pour comprendre ce qu’il dit, il faut comprendre comment s’ouvre une Tesla. La carte-clé de type NFC (near-field communication) est l’une des trois possibilités de déverrouiller une Tesla, les deux autres étant le porte-clés et l’application téléphonique. Si l’application est la solution plébiscitée par la marque, elle continue d’apporter de nouvelles fonctionnalités à l’alternative de la carte NFC. Tesla explique que cette dernière a l’avantage d’être unique à chaque voiture et un gage de sécurité.

L’année dernière, Tesla a publié une mise à jour qui facilitait le démarrage de ses véhicules après leur déverrouillage à l’aide de leur carte NFC. Une fonctionnalité anodine à première vue, mais qui s’est avérée être une véritable faille de sécurité majeure. En effet, pendant des années, les conducteurs qui utilisaient leur carte-clé pour déverrouiller leur voiture devaient placer la carte NFC sur la console centrale pour démarrer. Après la mise à jour, ils pouvaient utiliser leur voiture immédiatement après l’avoir déverrouillée avec la carte. Le déverrouillage de la porte déclenche une période de 130 secondes pendant laquelle la voiture démarre toute seule.

Cela permet au conducteur d’avoir la voiture en marche dès qu’il a les fesses sur le siège. Une fois que vous avez placé la carte sur le lecteur, situé sur la porte, vous avez environ 2 minutes pour vous identifier, sinon la voiture ne démarre pas. Mais selon Herfut, ce laps de temps serait largement suffisant pour créer de nouvelles cartes et ainsi pouvoir utiliser ce biais dans le système de Tesla. Il explique que pendant les 130 secondes entre la première authentification et le nouveau verrouillage de la voiture, ce dernier accepte toutes les nouvelles cartes Tesla et les reconnaît comme authentiques alors qu’elles ne le sont pas du tout.

« L’autorisation donnée dans l’intervalle de 130 secondes est trop générale. Ce n’est pas seulement pour la conduite. Cette minuterie a été introduite par Tesla afin de rendre plus pratique l’utilisation de la carte NFC comme moyen principal d’utiliser la voiture. Ce qui devrait se passer, c’est que la voiture peut être démarrée et conduite sans que l’utilisateur ait à utiliser la carte-clé une seconde fois. Le problème : dans la période de 130 secondes, non seulement la conduite de la voiture est autorisée, mais aussi l'[inscription] d’une nouvelle clé », a déclaré Herfurt dans une interview en ligne.

L’application officielle de Tesla pour téléphone ne permet pas d’enregistrer des clés à moins d’être connecté au compte du propriétaire, mais malgré cela, le chercheur a constaté que le véhicule échange volontiers des messages avec tout appareil Bluetooth Low Energy (BLE) situé à proximité. Herfurt a donc créé sa propre application, baptisée “Teslakee“, qui communique en “VCSec“, le même langage que celui utilisé par l’application officielle Tesla pour communiquer avec ses voitures électriques. Le chercheur a ensuite utilisé l’application Teslakee pour échanger des messages en VCSec avec la voiture pour enregistrer la nouvelle clé.

Il suffit de se trouver à portée de la voiture pendant la période cruciale de 130 secondes où elle est déverrouillée à l’aide d’une carte NFC. Si le propriétaire du véhicule utilise normalement l’application du téléphone pour déverrouiller la voiture (la méthode de déverrouillage la plus courante pour les Teslas), un attaquant pourrait forcer l’utilisation de la carte NFC en utilisant un brouilleur de signaux pour bloquer la fréquence BLE utilisée par l’application “phone-as-a-key” de Tesla. Lorsque le conducteur entre dans la voiture après l’avoir déverrouillée avec une carte NFC, le voleur commence à échanger des messages entre l’application Teslakee armée et la voiture.

Herfurt a déclaré qu’avant même que le conducteur ne soit parti, les messages inscrivent une clé du choix du voleur dans la voiture. Dès lors, le voleur peut utiliser la clé pour déverrouiller, démarrer et éteindre la voiture. Selon le chercheur, l’écran du véhicule ou l’application Tesla légitime n’indiquent pas que quelque chose ne va pas. Herfurt a réussi à utiliser cette attaque sur une Tesla Model 3 et une Tesla Model Y. Le chercheur n’a pas testé la méthode sur les nouveaux Model S et X de 2021 et plus, mais il suppose qu’ils sont également vulnérables, car ils utilisent le même support natif pour le téléphone à clé avec BLE.

Les propriétaires de Tesla concernés ne peuvent pas faire grand-chose contre cette attaque pour le moment. Une contre-mesure consiste à configurer Pin2Drive pour empêcher les voleurs qui utilisent cette méthode de démarrer un véhicule, mais cela n’empêchera pas le voleur de pouvoir entrer dans la voiture lorsqu’elle est verrouillée. Une autre protection consiste à vérifier régulièrement la liste des clés autorisées à déverrouiller et à démarrer la voiture grâce à un processus que Tesla appelle “whitelisting“. Les propriétaires de Tesla peuvent vouloir effectuer cette vérification après avoir donné une carte NFC à un mécanicien ou à un voiturier non fiable.

Herfurt pense que Tesla est au courant de la faille de sécurité, mais que l’entreprise n’a rien fait pour y remédier. « Mon impression était qu’ils étaient toujours déjà au courant et qu’ils ne changeraient pas vraiment les choses. Cette fois, il est impossible que Tesla ne soit pas au courant de cette mauvaise mise en œuvre. Donc pour moi, il n’y avait aucun intérêt à parler à Tesla avant », a-t-il déclaré. Tesla ne dispose pas d’un service de relation presse et n’a donc pas pu être jointe pour des commentaires sur la vulnérabilité.

source : developpez