Selon des chercheurs en cybersécurité

Des chercheurs en sécurité ont découvert une nouvelle vulnérabilité “zero-day” de Microsoft Office qui permet aux cybercriminels d’exécuter à distance des commandes PowerShell malveillantes via Microsoft Diagnostic Tool (MSDT) simplement en ouvrant un document Word. Elle offre ainsi aux attaquants un moyen fiable d’installer des logiciels malveillants sans déclencher Windows Defender et une série d’autres produits de protection des points d’accès. Les chercheurs ont indiqué que la vulnérabilité, baptisée “Follina”, affecte toutes les versions prises en charge de Windows et est activement exploitée depuis sept semaines.

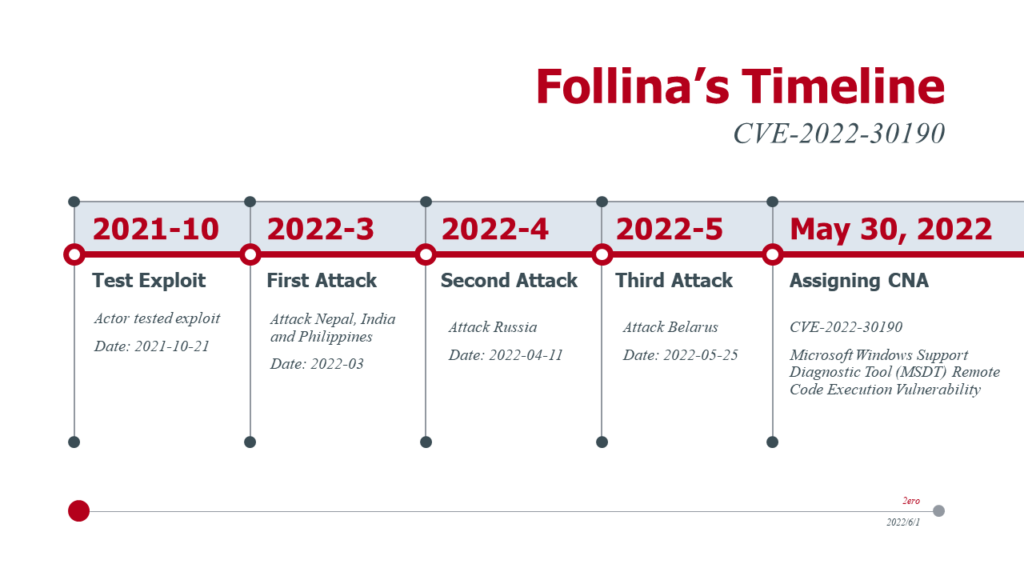

Selon les chercheurs en cybersécurité de Shadow Chaser Group, la vulnérabilité de Microsoft Diagnostic Tool (MSDT) aurait été signalée pour la première fois à Microsoft le 12 avril 2022 comme étant une vulnérabilité “zero-day” déjà exploitée dans la nature. Une réponse datée du 21 avril a toutefois informé les chercheurs que l’équipe du Microsoft Security Response Center (MSRC) ne considérait pas le comportement signalé comme une vulnérabilité de sécurité, car, soi-disant, MSDT nécessitait un mot de passe avant d’exécuter des charges utiles. Mais lundi, Microsoft a rétropédalé en identifiant la vulnérabilité avec le traqueur CVE-2022-30190.

L’entreprise a également averti que le comportement signalé constituait une vulnérabilité critique. « Une vulnérabilité d’exécution de code à distance existe lorsque MSDT est appelée en utilisant le protocole URL à partir d’une application appelante telle que Word. Un attaquant qui réussit à exploiter cette vulnérabilité peut exécuter du code arbitraire avec les privilèges de l’application appelante. L’attaquant peut alors installer des programmes, visualiser, modifier ou supprimer des données, ou créer de nouveaux comptes dans le contexte autorisé par les droits de l’utilisateur », a déclaré l’équipe MSRC dans un billet de blogue sur son site Web.

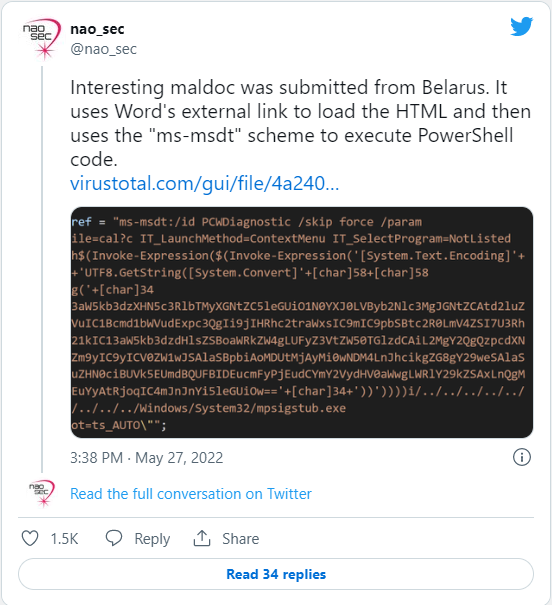

En effet, la vulnérabilité a de nouveau été repérée lorsqu’un chercheur en cybersécurité du groupe “Nao_sec” a identifié un document Word téléchargé sur le service en ligne VirusTotal qui exploitait le vecteur d’attaque précédemment inconnu. Baptisée “Follina”, cette nouvelle vulnérabilité zero-day ouvre la porte à un nouveau vecteur d’attaque critique exploitant les programmes Microsoft Office, car il fonctionne sans privilèges élevés, contourne la détection de Windows Defender et ne nécessite pas l’activation du code macro pour exécuter des binaires ou des scripts. Nao_sec a indiqué sur Twitter qu’elle pouvait engendrer de gros dégâts.

« Je recherchais sur VirusTotal des fichiers qui exploitaient CVE-2021-40444. Puis j’ai trouvé un fichier qui abuse du schéma “ms-msdt“. Il utilise le lien externe de Word pour charger le HTML et utilise ensuite le schéma “ms-msdt” pour exécuter du code PowerShell », a déclaré le chercheur dans un tweet. Le chercheur en sécurité Kevin Beaumont a désobfusqué (action de convertir un programme difficile à comprendre en un programme simple, compréhensible et direct) le code et a expliqué dans un billet de blogue qu’il s’agit d’une chaîne de ligne de commande que Microsoft Word exécute à l’aide de MSDT, même si les scripts macro sont désactivés.

Selon Beaumont, la vulnérabilité permet à un document Microsoft Word d’exécuter du code via MSDT même si les macros sont désactivées. Le fournisseur de détection des menaces gérées Huntress Labs a qualifié la vulnérabilité de “nouvelle technique d’accès initial” qui peut être exécutée en un clic ou moins. « Il s’agit d’une attaque intéressante pour les cybercriminels, car elle est dissimulée dans un document Microsoft Word, sans macros pour déclencher les signaux d’avertissement familiers aux utilisateurs, mais avec la possibilité d’exécuter du code hébergé à distance », a écrit John Hammond, chercheur principal en sécurité chez Huntress.

L’équipe MSRC a confirmé lundi l’existence de la vulnérabilité MSDT, bien que le géant du logiciel n’ait pas décrit la faille d’exécution de code à distance comme étant de type “zero-day” ni confirmé une activité d’exploitation dans la nature. Cependant, l’avis de sécurité de Microsoft pour CVE-2022-30190 indique que l’exploitation a été détectée. Plusieurs chercheurs en sécurité ont analysé le document malveillant partagé par Nao_sec et ont réussi à reproduire l’exploit avec plusieurs versions de Microsoft Office. Ils ont confirmé que la vulnérabilité existe dans Office 2013 et 2016, Office Pro Plus à partir d’avril et une version corrigée d’Office 2021.

Le billet de blogue de l’équipe MSRC ne propose pas un correctif, mais des solutions de contournement pour empêcher l’exploitation, notamment la désactivation du protocole URL MSDT. Microsoft a également déclaré que l’outil “Application Guard for Office” empêchera les attaques sur CVE-2022-30190, tout comme l’ouverture d’un document malveillant en “Protected View“. Microsoft demande de procéder comme suit pour désactiver le protocole URL MSDT :

- exécutez l’invite de commande en tant qu’administrateur ;

- exécutez la commande reg export HKEY_CLASSES_ROOT\ms-msdt filename pour sauvegarder la clé de registre ;

- exécutez la commande reg delete HKEY_CLASSES_ROOT\ms-msdt /f.

Les chercheurs indiquent qu’en fonction de la charge utile, un acteur de la menace pourrait utiliser cet exploit pour atteindre des emplacements distants sur le réseau de la victime. Cela permettrait à un attaquant de collecter des hachages de mots de passe de machines Windows de la victime, qui sont utiles pour d’autres activités post-exploitation. La détection de cette méthode d’attaque “pourrait probablement être difficile”, car le code malveillant est chargé à partir d’un modèle distant. Le document Word porteur ne sera donc pas signalé comme une menace puisqu’il ne contient pas de code malveillant, mais seulement une référence à celui-ci.

Pour détecter une attaque via ce vecteur, Huntress indique qu’il faut surveiller les processus du système, car la charge utile Follina crée un processus enfant ‘msdt.exe’ sous le parent Microsoft Office en cause. En sus, Huntress ajoute que le processus “sdiagnhost.exe” sera créé avec un processus enfant “conhost.exe” et ses processus de charge utile ultérieurs. Pour les organisations qui utilisent les règles de réduction de la surface d’attaque (ASR) de Microsoft Defender, Huntress conseille d’activer l’option “Block all Office applications from creating child processes” en mode Block, ce qui empêcherait les exploits de Follina.

Il est recommandé d’exécuter d’abord la règle en mode Audit et de surveiller les résultats avant d’utiliser ASR, afin de s’assurer que les utilisateurs finaux ne subissent pas d’effets indésirables. Une autre mesure d’atténuation consisterait à supprimer l’association de type de fichier pour “ms-msdt” afin que Microsoft Office ne puisse pas invoquer l’outil lors de l’ouverture d’un document Follina malveillant.

source : developpez