Le 1er février, Adobe a publié un bulletin de sécurité concernant une vulnérabilité Flash. Il s’agit d’une vulnérabilité critique de type Use After Free (UAF). Pour information, une vulnérabilité de type UAF est une vulnérabilité de corruption de mémoire qui peut être exploitée pour exécuter du code à distance. L’expression Use After Free fait spécifiquement référence à la tentative d’accès à la mémoire après sa libération, ce qui peut entraîner le blocage d’un programme ou l’exécution de code arbitraire ou même l’activation de capacités complètes d’exécution de code à distance. Ces vulnérabilités ont été beaucoup exploitées avec succès dans le monde des navigateurs. Cela a donc conduit les versions récentes des navigateurs à introduire un certain nombre de contrôles pour rendre leur exploitation beaucoup plus difficile. Malgré cela, elles semblent toujours persister.

La vulnérabilité en question ici, répertoriée sous le nom CVE-2018-4877, réside dans la dernière version de Flash, d’après les chercheurs de Talos, la branche de sécurité du groupe Cisco Systems. Mais dans son bulletin de sécurité, Adobe a déclaré que les versions antérieures à Flash 28.0.0.137 sont également vulnérables. Cette faille est actuellement activement exploitée d’après le CERT (Computer Emergency Response Team) de la Corée du Sud et Talos.

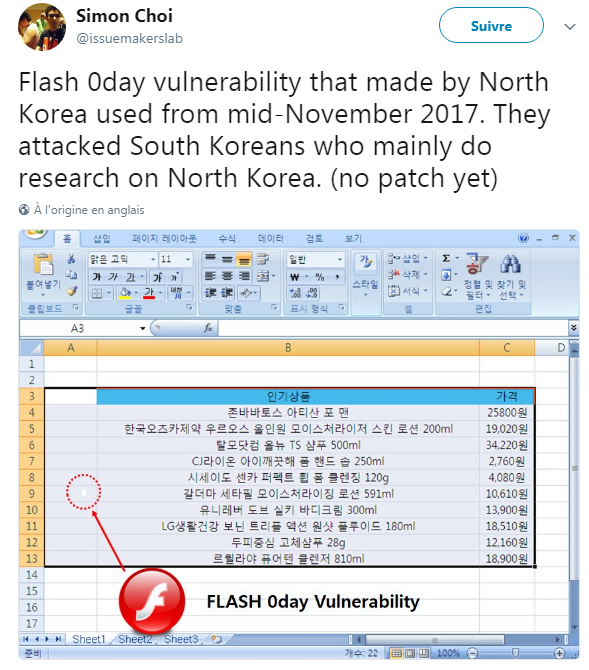

Dans leur avis de sécurité publié vendredi dernier, les chercheurs de Talos ont révélé que l’exploit est distribué via un document Microsoft Excel contenant un objet SWF (Flash) malveillant. L’exploit s’exécute à l’ouverture du document afin de télécharger une charge utile supplémentaire à partir d’un site Web compromis. Talos a identifié que plusieurs des sites compromis hébergeaient un shellcode utilisé pour extraire et exécuter une variante de ROKRAT, un outil d’administration à distance bien connu que la branche de sécurité de Cisco suit depuis un bon moment.

Le groupe 123 s’est concentré presque exclusivement sur l’infection de cibles situées en Corée du Sud. Un avis de sécurité publié par Talos en janvier indique en plus que les membres du groupe 123 parlent parfaitement le coréen et connaissent parfaitement la région de la péninsule de Corée. Talos n’a toutefois pas lié ce groupe à la Corée du Nord, même si des chercheurs en sécurité sud-coréens pensent que l’exploit de Flash est l’œuvre de la Corée du Nord.

Jusqu’à présent, le groupe derrière ROKRAT (baptisé Groupe 123) ne s’était appuyé que sur l’ingénierie sociale ou les exploits de vulnérabilités plus anciennes et connues que les cibles n’avaient pas encore patchées. D’après Talos, c’est la première fois que le groupe utilise un exploit zero-day ; ce qui veut dire pour les chercheurs de Talos qu’il est plus avancé qu’ils le croyaient. « Le groupe 123 a maintenant rejoint une partie de l’élite criminelle avec cette dernière charge utile de ROKRAT », ont écrit Warren Mercer et Paul Rascagneres, chercheurs de Talos. « Ils ont utilisé une vulnérabilité 0-day dans Adobe Flash qui était en dehors de leurs capacités précédentes – ils utilisaient des exploits dans les campagnes précédentes, mais jamais un nouvel exploit comme ils l’ont fait maintenant. Ce changement représente une évolution majeure dans la maturité du Groupe 123, nous pouvons maintenant considérer de manière certaine le Groupe 123 comme un groupe hautement qualifié, hautement motivé et hautement sophistiqué. »

Adobe a annoncé qu’il prévoit de publier une version corrigée de Flash cette semaine. Ci-dessous la liste des produits et plateformes affectées :

| Produits | Versions | Plateformes |

| Adobe Flash Player Desktop Runtime | 28.0.0.137 et versions antérieures | Windows, Mac et Linux |

| Adobe Flash Player pour Google Chrome | 28.0.0.137 et versions antérieures | Windows, Mac, Linux et Chrome OS |

| Adobe Flash Player pour Microsoft Edge et Internet Explorer 11 | 28.0.0.137 et versions antérieures | Windows 10 et 8.1 |

— Qu’en pensez-vous ?

— Utilisez-vous encore Adobe Flash Player ?

— Croyez-vous que les risques de sécurité liés à Flash sont acceptables par rapport à ses avantages ?