Le plus grand vol de données dans l’histoire de la CIA s’est produit parce qu’une unité spécialisée au sein de l’agence était tellement concentrée sur le développement d’armes cybernétiques qu’un employé a profité d’une sécurité « terriblement laxiste » et a partagé des outils de piratage secrets à WikiLeaks, selon un rapport interne publié mardi.

Les outils de piratage volés lors de l’infraction, survenue en 2016, provenaient de son Centre de Cyberintelligence (CCI). La quantité de données volées est inconnue, indique la note, mais pourrait atteindre les 34 téraoctets de données. Le vol n’a été révélé qu’environ un an plus tard, en mars 2017, lorsque WikiLeaks a publié ce qu’il prétendait être le plus grand trésor de documentation de la CIA, surnommé Vault 7, détaillant certaines des cyberarmes sophistiquées de l’agence.

Cet incident a provoqué un examen d’un groupe de travail au sein de la CIA qui a été appelé la WikiLeaks Task Force. Ce dernier a soumis ses conclusions dans un rapport d’octobre 2017 au directeur de l’époque, Mike Pompeo, et à son adjoint – qui est maintenant le directeur – Gina Haspel.

Avec un ton qui peut faire penser à un aveu accablant, ses auteurs écrivent : « Nous n’avons pas reconnu ou agi de manière coordonnée sur les signes avant-coureurs qu’une personne ou des personnes ayant accès aux informations classifiées de la CIA représentaient un risque inacceptable pour la sécurité nationale ».

Le porte-parole de l’agence, Timothy Barrett, a déclaré : « La CIA s’efforce d’incorporer les meilleures technologies de sa catégorie pour garder une longueur d’avance et se défendre contre les menaces en constante évolution ».

Le rapport publié mardi est lourdement expurgé, mais indique clairement que la violation est le résultat d’une série de lacunes de sécurité « au fil des ans qui ont trop souvent privilégié la créativité et la collaboration au détriment de la sécurité » : « Dans le contexte d’une pression pour répondre aux besoins croissants et critiques des missions, CCI avait accordé la priorité au développement d’armes cybernétiques au détriment de la sécurisation de ses propres systèmes. Les pratiques de sécurité quotidiennes étaient terriblement laxistes », peut-on lire sur le rapport.

Le mémo du groupe de travail a été publié mardi par le sénateur Ron Wyden, un démocrate de l’Oregon au sein du comité du renseignement du Sénat, qui a obtenu une version incomplète et expurgée du ministère de la Justice. Dans une lettre adressée au nouveau directeur du renseignement national, John Ratcliffe, Wyden a demandé plus d’informations sur les « problèmes de cybersécurité répandus dans la communauté du renseignement ».

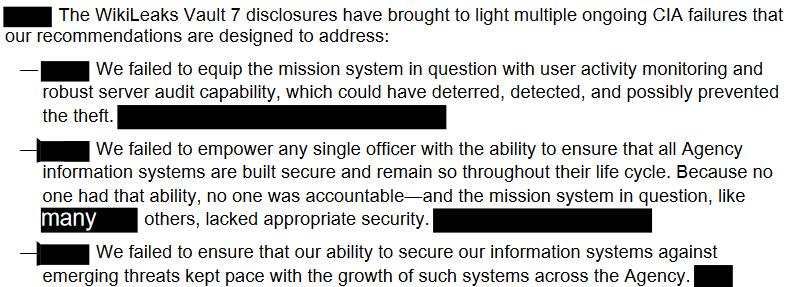

Le rapport de la CIA publié par Wyden a souligné que l’Agence ne connaissait pas l’étendue complète des dommages parce que le système CCI, contrairement à d’autres parties des systèmes informatiques de l’Agence, « n’exigeait pas de surveillance de l’activité des utilisateurs ou d’autres garanties… »

« La plupart de nos cyberarmes sensibles n’étaient pas compartimentées, les utilisateurs partageaient les mots de passe au niveau de l’administrateur système, il n’y avait pas de contrôle efficace des supports amovibles et les données historiques étaient disponibles indéfiniment », indique le rapport. « En outre, CCI s’est concentré sur la construction de cyberarmes et a négligé de préparer également des packages d’atténuation si ces outils étaient exposés », ajoute-t-il.

Le matériel publié par WikiLeaks en 2017 suggérait que la CIA était parmi les entités menant le plus d’opérations de piratage informatique du monde, se faufilant dans les téléphones et les téléviseurs de haute technologie pour espionner les gens du monde entier. Les informations publiées par WikiLeaks dans le cadre de la série Vault 7 contenaient des notes sur la façon dont l’agence aurait ciblé des individus par le biais de logiciels malveillants et de piratage physique sur des appareils tels que des téléphones, des ordinateurs et des téléviseurs.

Pour cacher ses opérations, la CIA a régulièrement adopté des techniques qui permettaient à ses hackers de se faire passer pour des Russes, selon les documents publiés par WikiLeaks. Les responsables américains avaient alors vite fait de signaler à la presse que toute collecte de renseignements utilisant les types d’opérations décrits dans les documents est légale contre les cibles à l’étranger. Les responsables ont également averti que certains documents décrivent des programmes encore en cours d’élaboration par la communauté du renseignement.

À l’époque, WikiLeaks a affirmé que la quasi-totalité de l’arsenal de la CIA de cyberarmes violant la vie privée avait été volé, et les outils sont potentiellement entre les mains de criminels et d’espions étrangers.

Alors que le groupe de travail de la CIA responsable du rapport de 2017 a formulé plusieurs recommandations pour remédier à ces défaillances de sécurité, certains législateurs sont toujours préoccupés par le fait que la communauté du renseignement reste vulnérable à des violations de la sécurité de cette nature.

« Les pratiques de cybersécurité laxistes documentées dans le rapport du WikiLeaks Task Force de la CIA ne semblent pas être limitées à une seule partie de la communauté du renseignement », a écrit Wyden, ajoutant qu’il estimait que cette violation devait faire l’effet d’une « piqûre de réveil » en offrant une occasion de corriger « les déséquilibres et défaillances de longue date ».

« Trois ans après la présentation de ce rapport, la communauté du renseignement est toujours à la traîne et n’a même pas adopté les technologies de cybersécurité les plus élémentaires largement utilisées ailleurs au sein du gouvernement fédéral », a-t-il regretté.

Wyden a demandé que Ratcliffe lui fournisse des réponses non classifiées à une série de questions liées à la mise en œuvre de pratiques de cybersécurité au sein de la communauté du renseignement d’ici le 17 juillet 2020.

Les pratiques laxistes de la CIA en matière de cybersécurité ont également été mises en évidence devant un tribunal fédéral plus tôt cette année lors du procès de Joshua Schulte, l’ancien employé de la CIA, accusé d’avoir remis des rames de données classifiées à WikiLeaks en 2016.

Le rapport de la CIA d’octobre 2017 a été présenté comme preuve lors du procès et les avocats de Schulte ont fait valoir que la sécurité du système était si médiocre que les informations auraient pu être consultées par un grand nombre d’employés.

En mars, un grand jury fédéral à New York n’est pas parvenu à un verdict sur la question de savoir si Schulte avait effectivement donné les données à WikiLeaks. Les procureurs ont déclaré qu’ils avaient l’intention de juger Schulte de nouveau cette année, selon le Washington Post.

source : developpez