Un correctif non officiel gratuit a été publié pour un zero-day activement exploité qui permet aux fichiers signés avec des signatures mal formées de contourner les avertissements de sécurité Mark-of-the-Web dans Windows 10 et Windows 11.

Le week-end dernier, BleepingComputer a signalé que les acteurs de la menace utilisaient des fichiers JavaScript autonomes pour installer le ransomware Magniber sur les appareils des victimes.

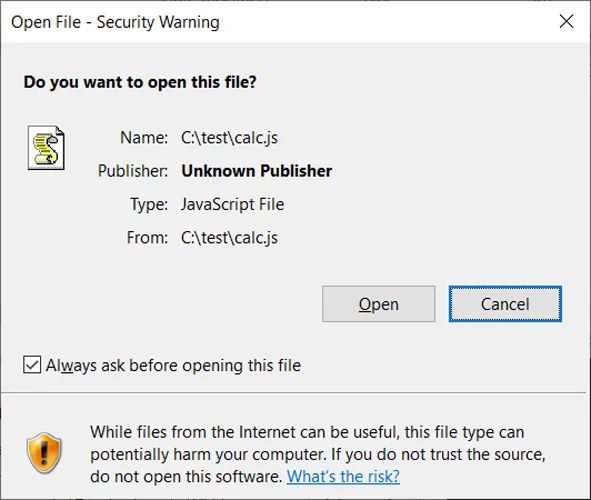

Lorsqu’un utilisateur télécharge un fichier à partir d’Internet, Microsoft ajoute un indicateur Mark-of-the-Web au fichier, ce qui entraîne l’affichage par le système d’exploitation d’avertissements de sécurité lorsque le fichier est lancé, comme illustré ci-dessous.

Ce qui a fait ressortir ces fichiers JavaScript Magniber, c’est que même s’ils contenaient un Mark-of-a-Web, Windows n’affichait aucun avertissement de sécurité lors de leur lancement.

Après avoir été analysé par Will Dormann, analyste principal des vulnérabilités chez ANALYGENCE, il a découvert que les fichiers JavaScript étaient signés numériquement à l’aide d’une signature mal formée.

Lorsqu’un fichier malveillant avec l’une de ces signatures mal formées est ouvert, au lieu d’être signalé par Microsoft SmartScreen et d’afficher un avertissement de sécurité, Windows autoriserait automatiquement le programme à s’exécuter.

L’image ci-dessous montre comment cette vulnérabilité permet à un fichier (« calc-othersig.js ») avec une signature mal formée de contourner l’avertissement de sécurité Mark-of-the-Web.

Patch non officiel gratuit publié

Comme cette vulnérabilité zero-day est activement exploitée dans les attaques de ransomware, le service de micro-patching 0patch a décidé de publier un correctif non officiel qui peut être utilisé jusqu’à ce que Microsoft publie une mise à jour de sécurité officielle.

Dans un article de blog 0patch, le co-fondateur Mitja Kolsek explique que ce bogue est causé par l’incapacité de Windows SmartScreen à analyser la signature mal formée dans un fichier.

Lorsque SmartScreen ne peut pas analyser la signature, Windows autorise incorrectement le programme à s’exécuter plutôt que d’afficher une erreur.

« La signature mal formée découverte par Patrick et Will a provoqué une exception SmartScreen.exe lorsque la signature n’a pas pu être analysée, ce qui a entraîné le renvoi d’une erreur par SmartScreen », explique Kolsek.

« Ce qui, nous le savons maintenant, signifie « Courir ». »

Kolsek a averti que bien que leur correctif corrige la majorité des scénarios d’attaque, il pourrait également y avoir des situations qui contournent son correctif.

« Bien que notre correctif corrige la faille la plus évidente, son utilité dépend de l’ouverture du fichier par l’application à l’aide de la fonction DoSafeOpenPromptForShellExe dans shdocvw.dll et non d’un autre mécanisme », prévient Kolsek.

« Nous ne connaissons pas d’autre mécanisme de ce type dans Windows, mais il pourrait techniquement exister. »

Jusqu’à ce que Microsoft publie des mises à jour officielles pour corriger la faille, 0patch a développé des correctifs gratuits pour les versions Windows concernées suivantes:

- Windows 11 v21H2

- Windows 10 v21H2

- Windows 10 v21H1

- Windows 10 v20H2

- Windows 10 v2004

- Windows 10 v1909

- Windows 10 v1903

- Windows 10 v1809

- Windows 10 v1803

- Windows Server 2022

- Windows Server 2019

Pour installer le micropatch sur votre appareil Windows, vous devrez créer un compte 0patch gratuit et installer son agent.

Une fois l’agent installé, les correctifs seront appliqués automatiquement sans nécessiter de redémarrage du système s’il n’existe aucune stratégie de correction personnalisée pour le bloquer.

Vous pouvez voir les micropatchs Windows de 0patch en action dans la vidéo ci-dessous.

source : bleepingcomputer